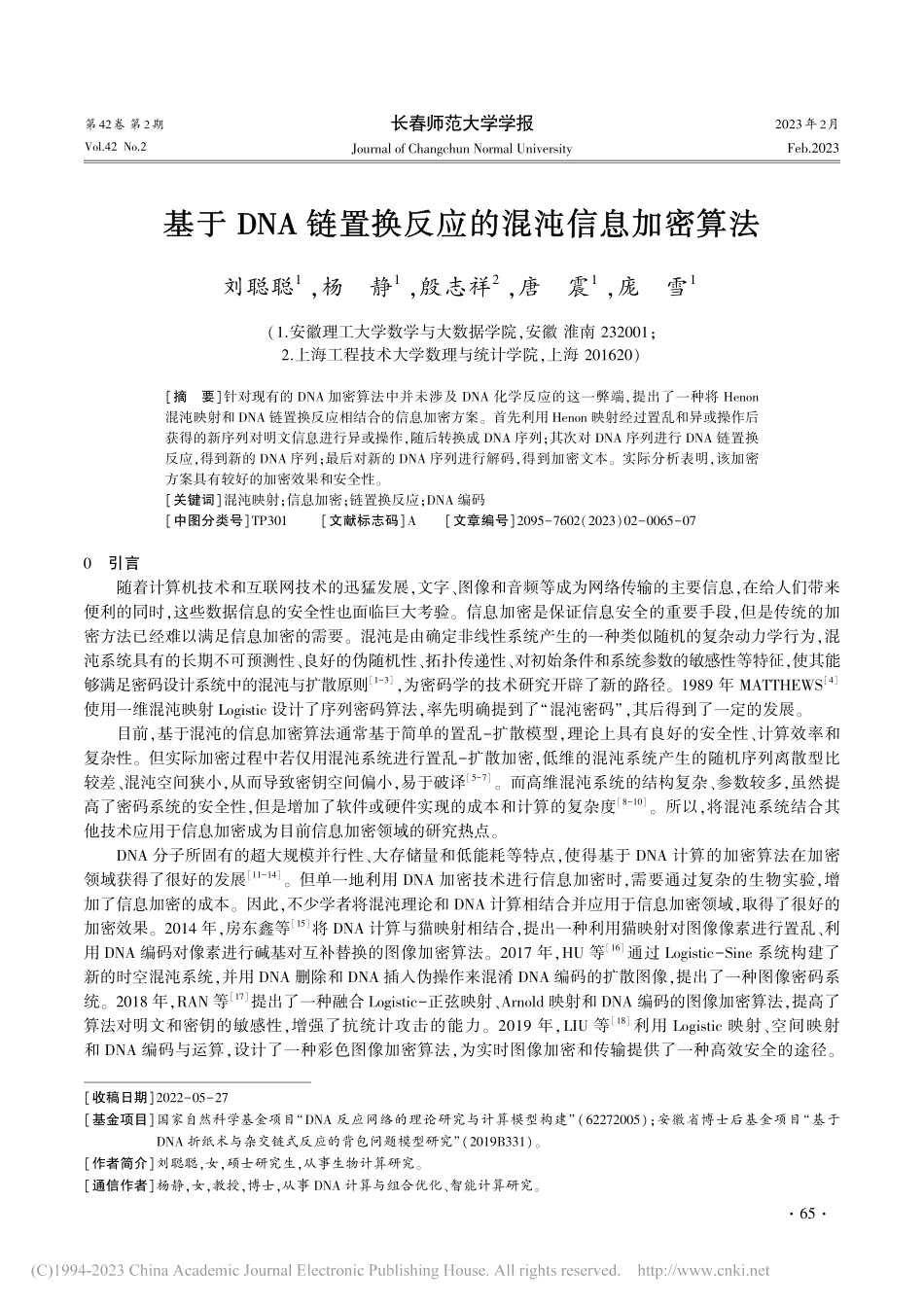

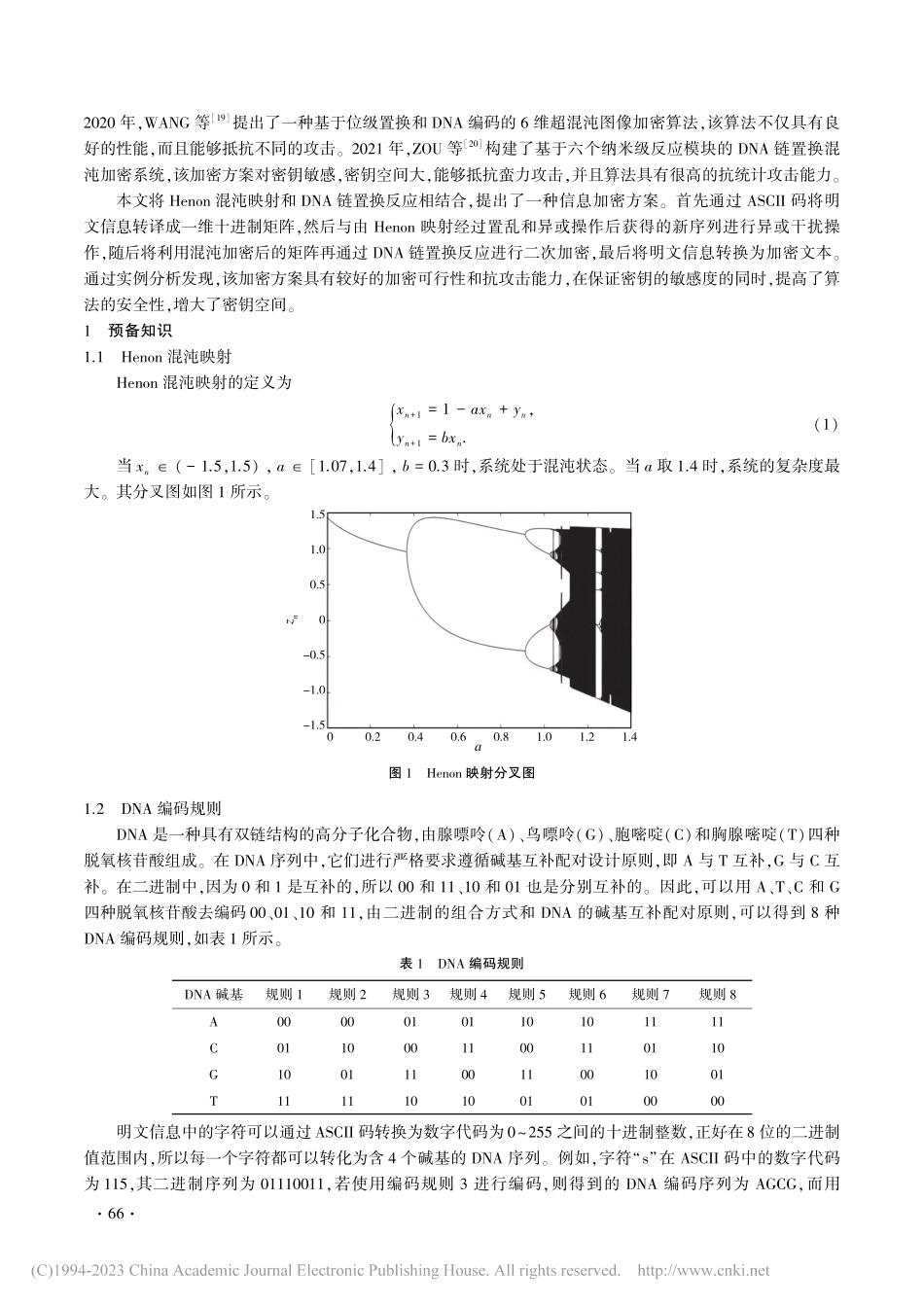

基于DNA链置换反应的混沌信息加密算法刘聪聪1,杨静1,殷志祥2,唐震1,庞雪1(1.安徽理工大学数学与大数据学院,安徽淮南232001;2.上海工程技术大学数理与统计学院,上海201620)[摘要]针对现有的DNA加密算法中并未涉及DNA化学反应的这一弊端,提出了一种将Henon混沌映射和DNA链置换反应相结合的信息加密方案。首先利用Henon映射经过置乱和异或操作后获得的新序列对明文信息进行异或操作,随后转换成DNA序列;其次对DNA序列进行DNA链置换反应,得到新的DNA序列;最后对新的DNA序列进行解码,得到加密文本。实际分析表明,该加密方案具有较好的加密效果和安全性。[关键词]混沌映射;信息加密;链置换反应;DNA编码[中图分类号]TP301[文献标志码]A[文章编号]2095-7602(2023)02-0065-070引言随着计算机技术和互联网技术的迅猛发展,文字、图像和音频等成为网络传输的主要信息,在给人们带来便利的同时,这些数据信息的安全性也面临巨大考验。信息加密是保证信息安全的重要手段,但是传统的加密方法已经难以满足信息加密的需要。混沌是由确定非线性系统产生的一种类似随机的复杂动力学行为,混沌系统具有的长期不可预测性、良好的伪随机性、拓扑传递性、对初始条件和系统参数的敏感性等特征,使其能够满足密码设计系统中的混沌与扩散原则[1-3],为密码学的技术研究开辟了新的路径。1989年MATTHEWS[4]使用一维混沌映射Logistic设计了序列密码算法,率先明确提到了“混沌密码”,其后得到了一定的发展。目前,基于混沌的信息加密算法通常基于简单的置乱-扩散模型,理论上具有良好的安全性、计算效率和复杂性。但实际加密过程中若仅用混沌系统进行置乱-扩散加密,低维的混沌系统产生的随机序列离散型比较差、混沌空间狭小,从而导致密钥空间偏小,易于破译[5-7]。而高维混沌系统的结构复杂、参数较多,虽然提高了密码系统的安全性,但是增加了软件或硬件实现的成本和计算的复杂度[8-10]。所以,将混沌系统结合其他技术应用于信息加密成为目前信息加密领域的研究热点。DNA分子所固有的超大规模并行性、大存储量和低能耗等特点,使得基于DNA计算的加密算法在加密领域获得了很好的发展[11-14]。但单一地利用DNA加密技术进行信息加密时,需要通过复杂的生物实验,增加了信息加密的成本...