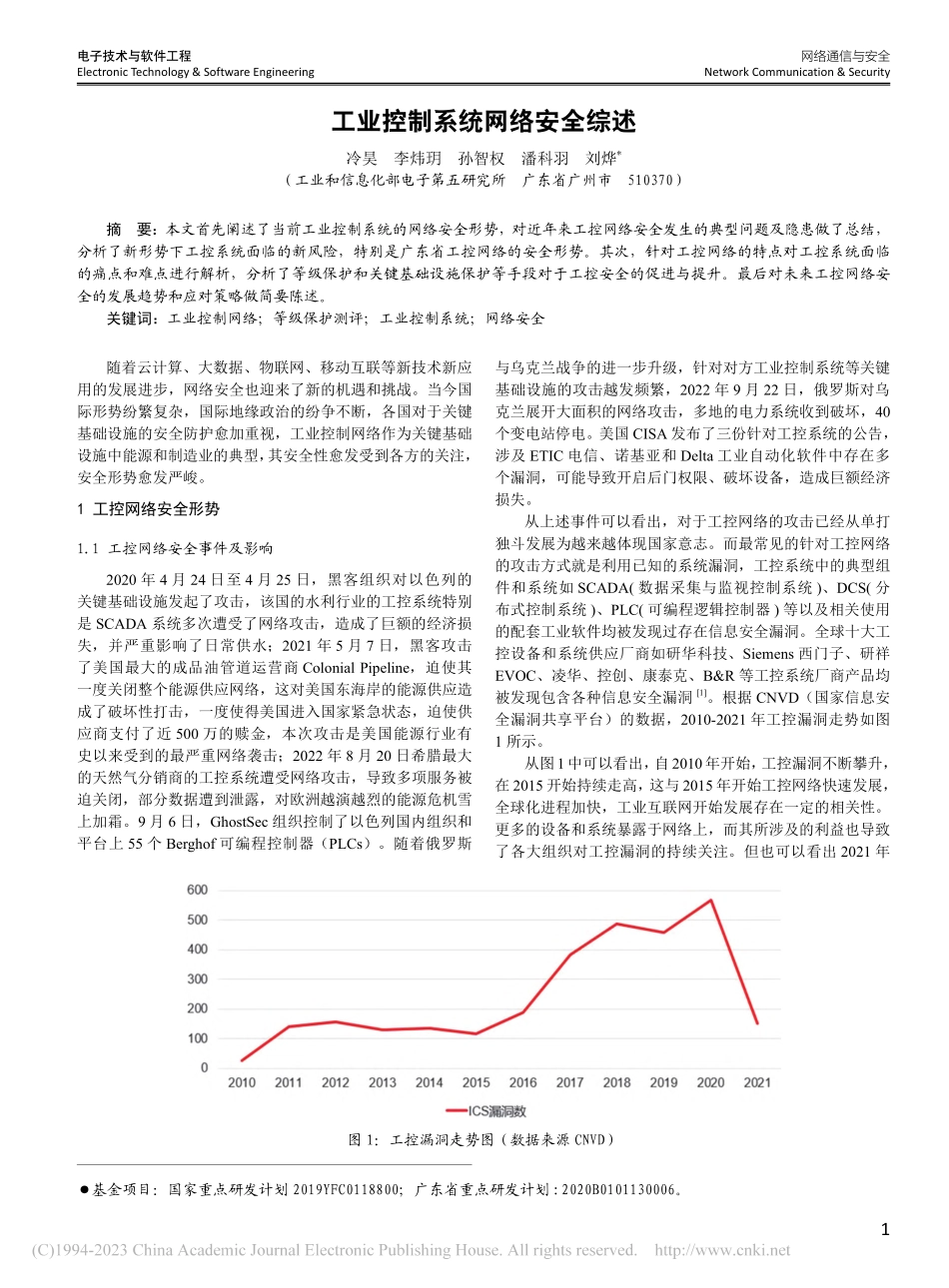

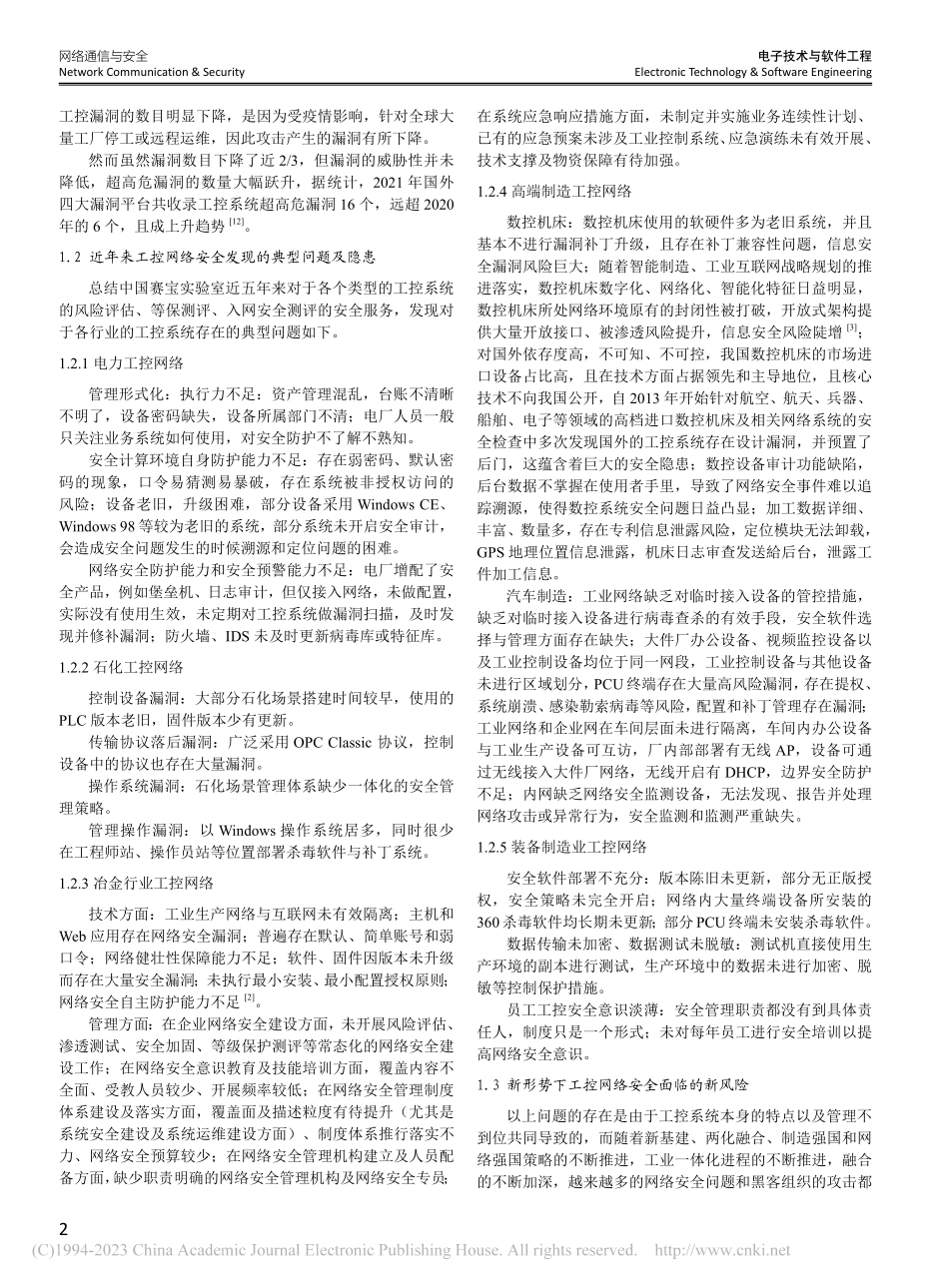

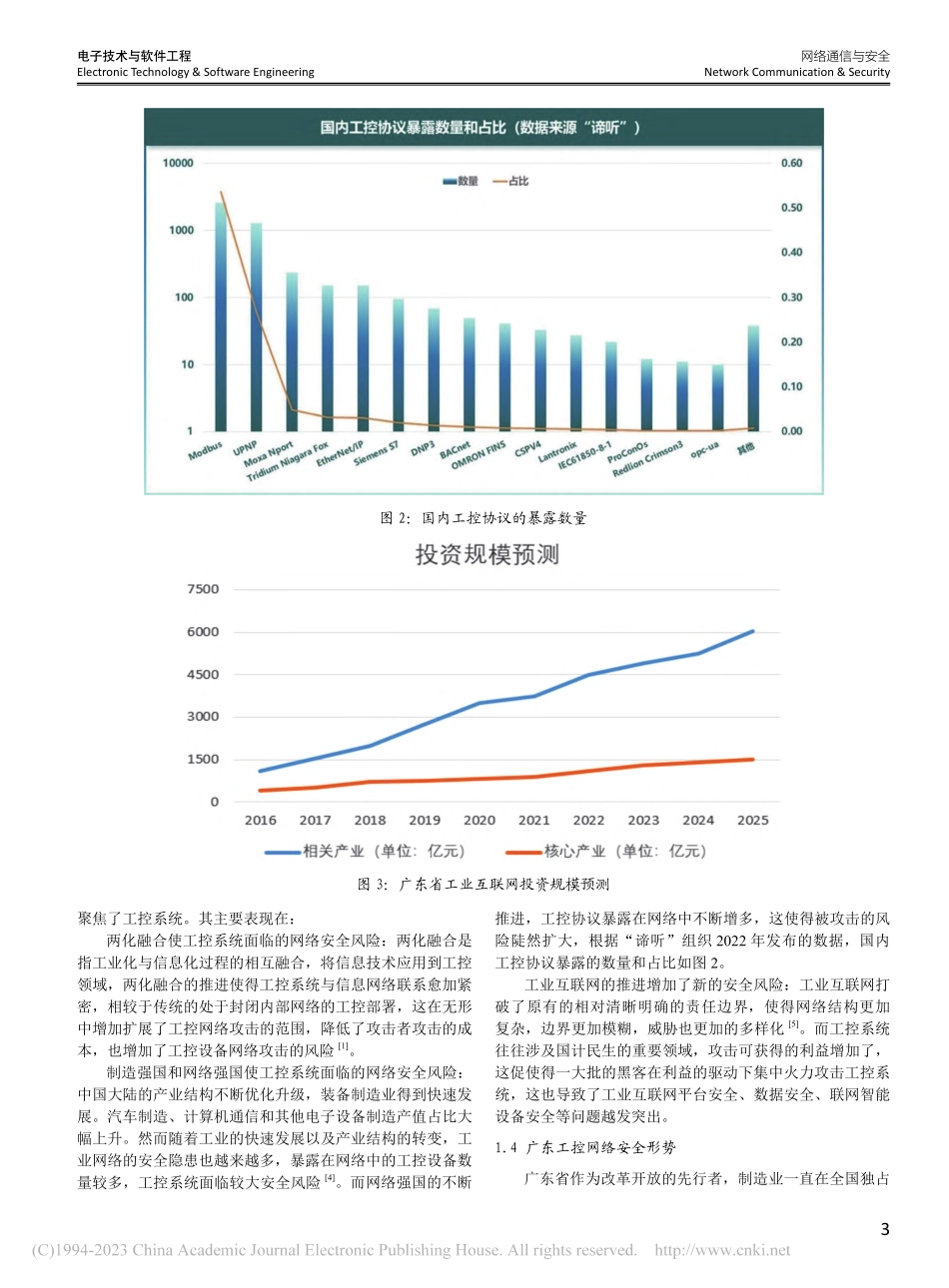

1网络通信与安全NetworkCommunication&Security电子技术与软件工程ElectronicTechnology&SoftwareEngineering随着云计算、大数据、物联网、移动互联等新技术新应用的发展进步,网络安全也迎来了新的机遇和挑战。当今国际形势纷繁复杂,国际地缘政治的纷争不断,各国对于关键基础设施的安全防护愈加重视,工业控制网络作为关键基础设施中能源和制造业的典型,其安全性愈发受到各方的关注,安全形势愈发严峻。1工控网络安全形势1.1工控网络安全事件及影响2020年4月24日至4月25日,黑客组织对以色列的关键基础设施发起了攻击,该国的水利行业的工控系统特别是SCADA系统多次遭受了网络攻击,造成了巨额的经济损失,并严重影响了日常供水;2021年5月7日,黑客攻击了美国最大的成品油管道运营商ColonialPipeline,迫使其一度关闭整个能源供应网络,这对美国东海岸的能源供应造成了破坏性打击,一度使得美国进入国家紧急状态,迫使供应商支付了近500万的赎金,本次攻击是美国能源行业有史以来受到的最严重网络袭击;2022年8月20日希腊最大的天然气分销商的工控系统遭受网络攻击,导致多项服务被迫关闭,部分数据遭到泄露,对欧洲越演越烈的能源危机雪上加霜。9月6日,GhostSec组织控制了以色列国内组织和平台上55个Berghof可编程控制器(PLCs)。随着俄罗斯与乌克兰战争的进一步升级,针对对方工业控制系统等关键基础设施的攻击越发频繁,2022年9月22日,俄罗斯对乌克兰展开大面积的网络攻击,多地的电力系统收到破坏,40个变电站停电。美国CISA发布了三份针对工控系统的公告,涉及ETIC电信、诺基亚和Delta工业自动化软件中存在多个漏洞,可能导致开启后门权限、破坏设备,造成巨额经济损失。从上述事件可以看出,对于工控网络的攻击已经从单打独斗发展为越来越体现国家意志。而最常见的针对工控网络的攻击方式就是利用已知的系统漏洞,工控系统中的典型组件和系统如SCADA(数据采集与监视控制系统)、DCS(分布式控制系统)、PLC(可编程逻辑控制器)等以及相关使用的配套工业软件均被发现过存在信息安全漏洞。全球十大工控设备和系统供应厂商如研华科技、Siemens西门子、研祥EVOC、凌华、控创、康泰克、B&R等工控系统厂商产品均被发现包含各种信息安全漏洞[1]。根据CNVD(国家信息安全漏洞共享平台)的数据,2010-2021年工控漏洞走势如图1所示。从图1中可以看出,自2010年开始,工控漏洞不断攀升,在2015开始持续走高,这与2015年开始工控网络快速发展,全球化...