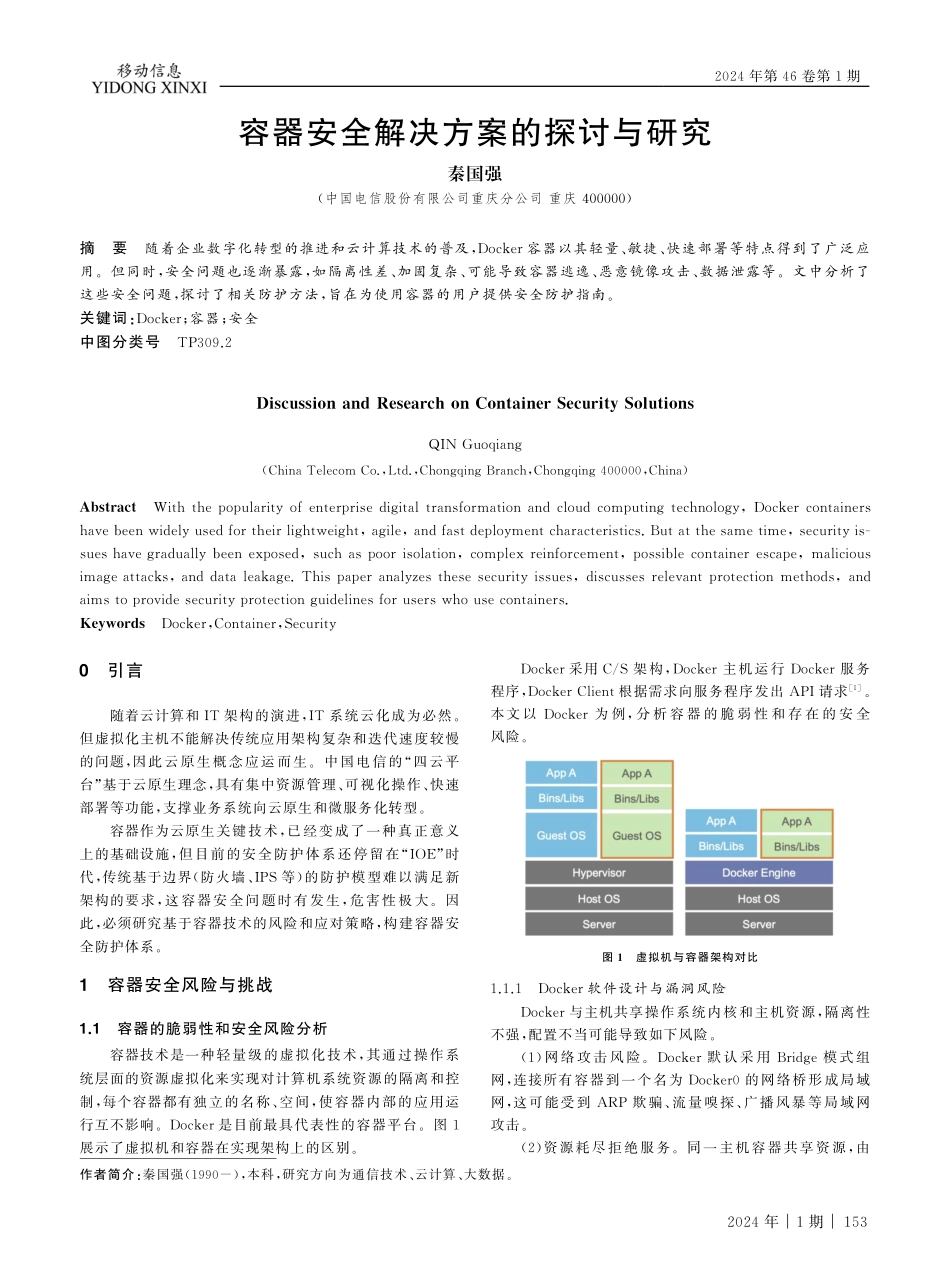

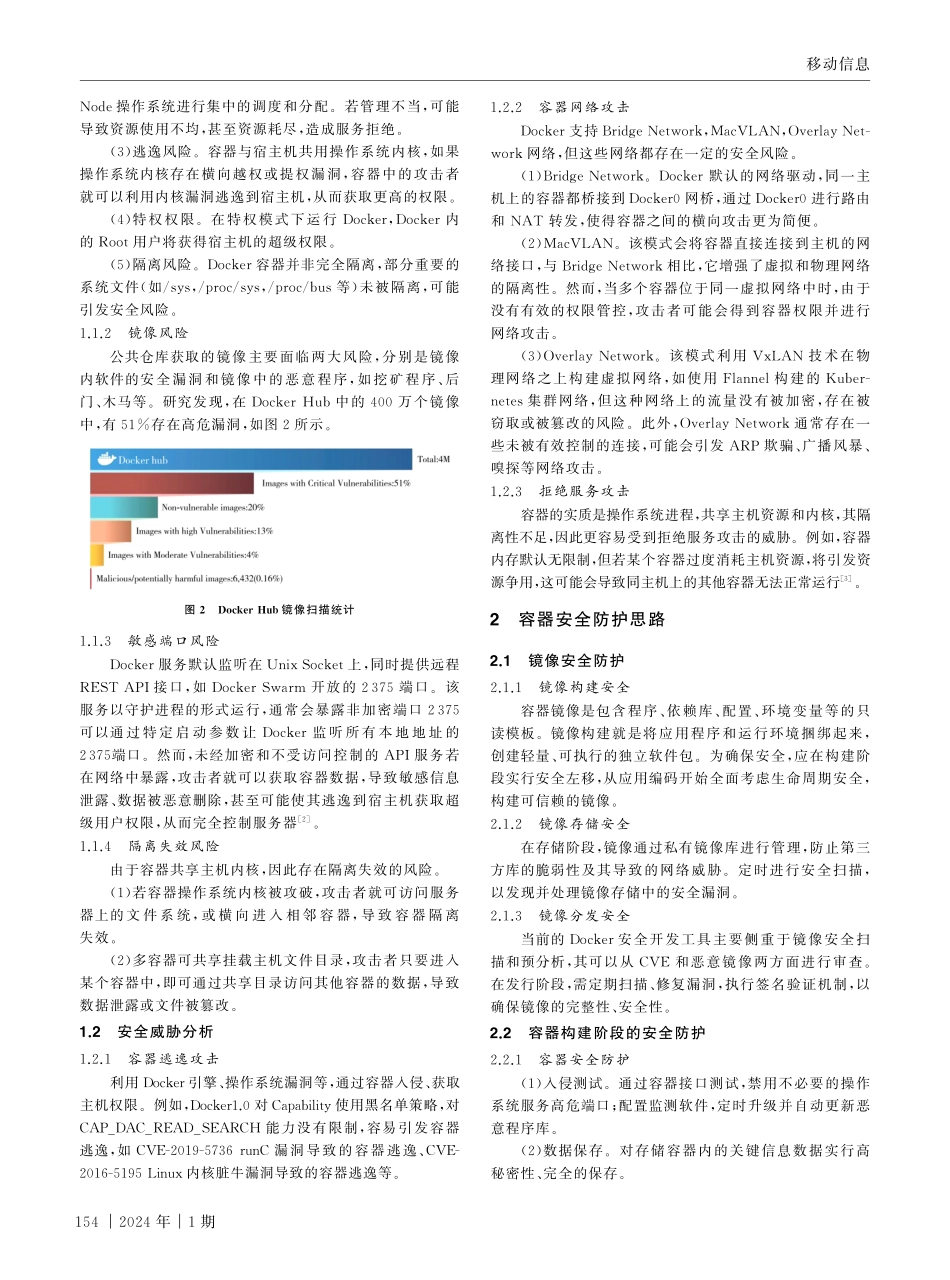

2024年│1期│1532024年第46卷第1期容器安全解决方案的探讨与研究秦国强作者简介:秦国强(1990-),本科,研究方向为通信技术、云计算、大数据。(中国电信股份有限公司重庆分公司重庆400000)摘要随着企业数字化转型的推进和云计算技术的普及,Docker容器以其轻量、敏捷、快速部署等特点得到了广泛应用。但同时,安全问题也逐渐暴露,如隔离性差、加固复杂、可能导致容器逃逸、恶意镜像攻击、数据泄露等。文中分析了这些安全问题,探讨了相关防护方法,旨在为使用容器的用户提供安全防护指南。关键词:Docker;容器;安全中图分类号TP309.2DiscussionandResearchonContainerSecuritySolutionsQINGuoqiang(ChinaTelecomCo.,Ltd.,ChongqingBranch,Chongqing400000,China)AbstractWiththepopularityofenterprisedigitaltransformationandcloudcomputingtechnology,Dockercontainershavebeenwidelyusedfortheirlightweight,agile,andfastdeploymentcharacteristics.Butatthesametime,securityis-sueshavegraduallybeenexposed,suchaspoorisolation,complexreinforcement,possiblecontainerescape,maliciousimageattacks,anddataleakage.Thispaperanalyzesthesesecurityissues,discussesrelevantprotectionmethods,andaimstoprovidesecurityprotectionguidelinesforuserswhousecontainers.KeywordsDocker,Container,Security0引言随着云计算和IT架构的演进,IT系统云化成为必然。但虚拟化主机不能解决传统应用架构复杂和迭代速度较慢的问题,因此云原生概念应运而生。中国电信的“四云平台”基于云原生理念,具有集中资源管理、可视化操作、快速部署等功能,支撑业务系统向云原生和微服务化转型。容器作为云原生关键技术,已经变成了一种真正意义上的基础设施,但目前的安全防护体系还停留在“IOE”时代,传统基于边界(防火墙、IPS等)的防护模型难以满足新架构的要求,这容器安全问题时有发生,危害性极大。因此,必须研究基于容器技术的风险和应对策略,构建容器安全防护体系。1容器安全风险与挑战1.1容器的脆弱性和安全风险分析容器技术是一种轻量级的虚拟化技术,其通过操作系统层面的资源虚拟化来实现对计算机系统资源的隔离和控制,每个容器都有独立的名称、空间,使容器内部的应用运行互不影响。Docker是目前最具代表性的容器平台。图1展示了虚拟机和容器在实现架构上的区别。Docker采用C/S架构,Docker主机运行Docker服务程序,DockerClient根据需求向服务程序发出API请求[1]。...