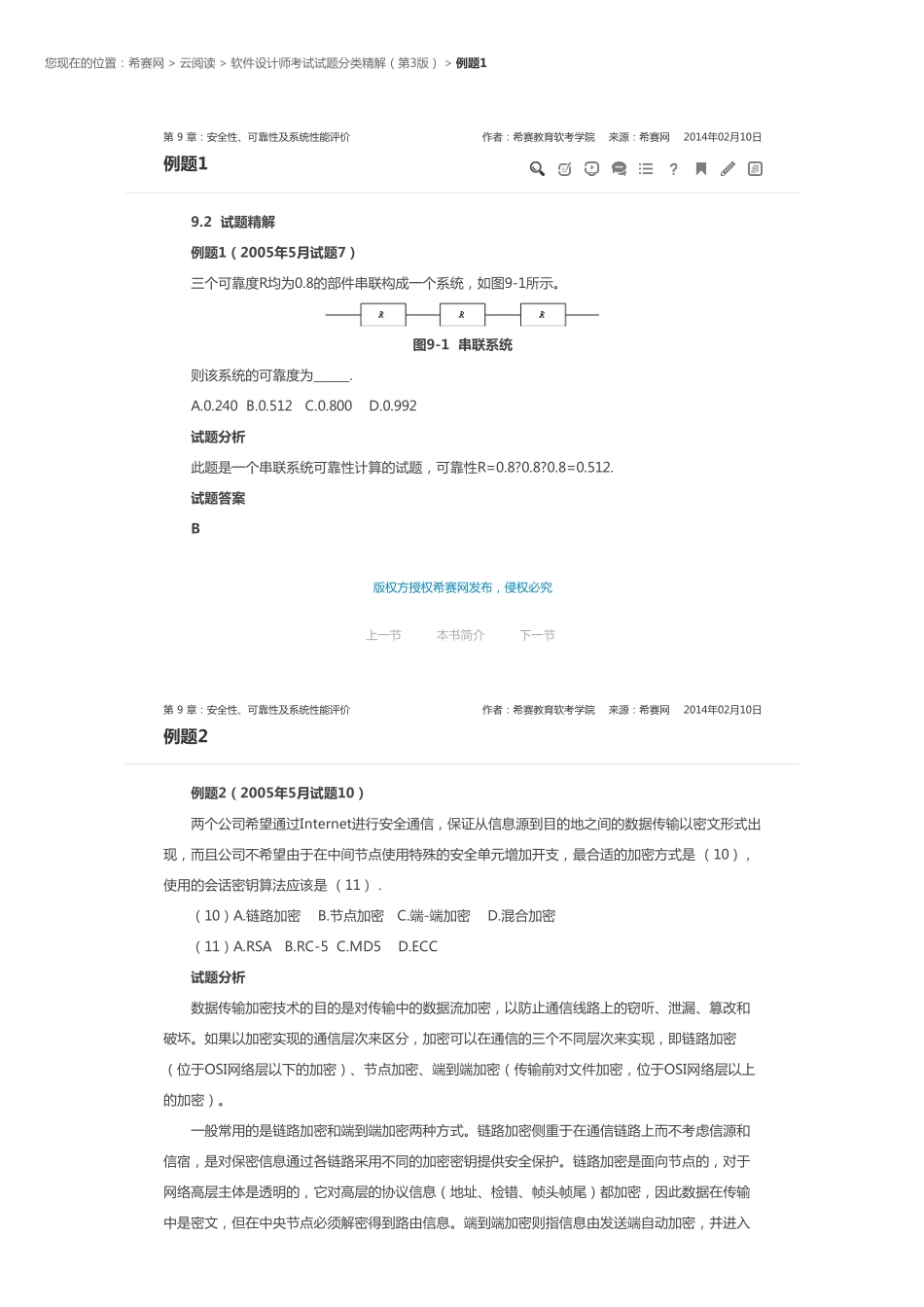

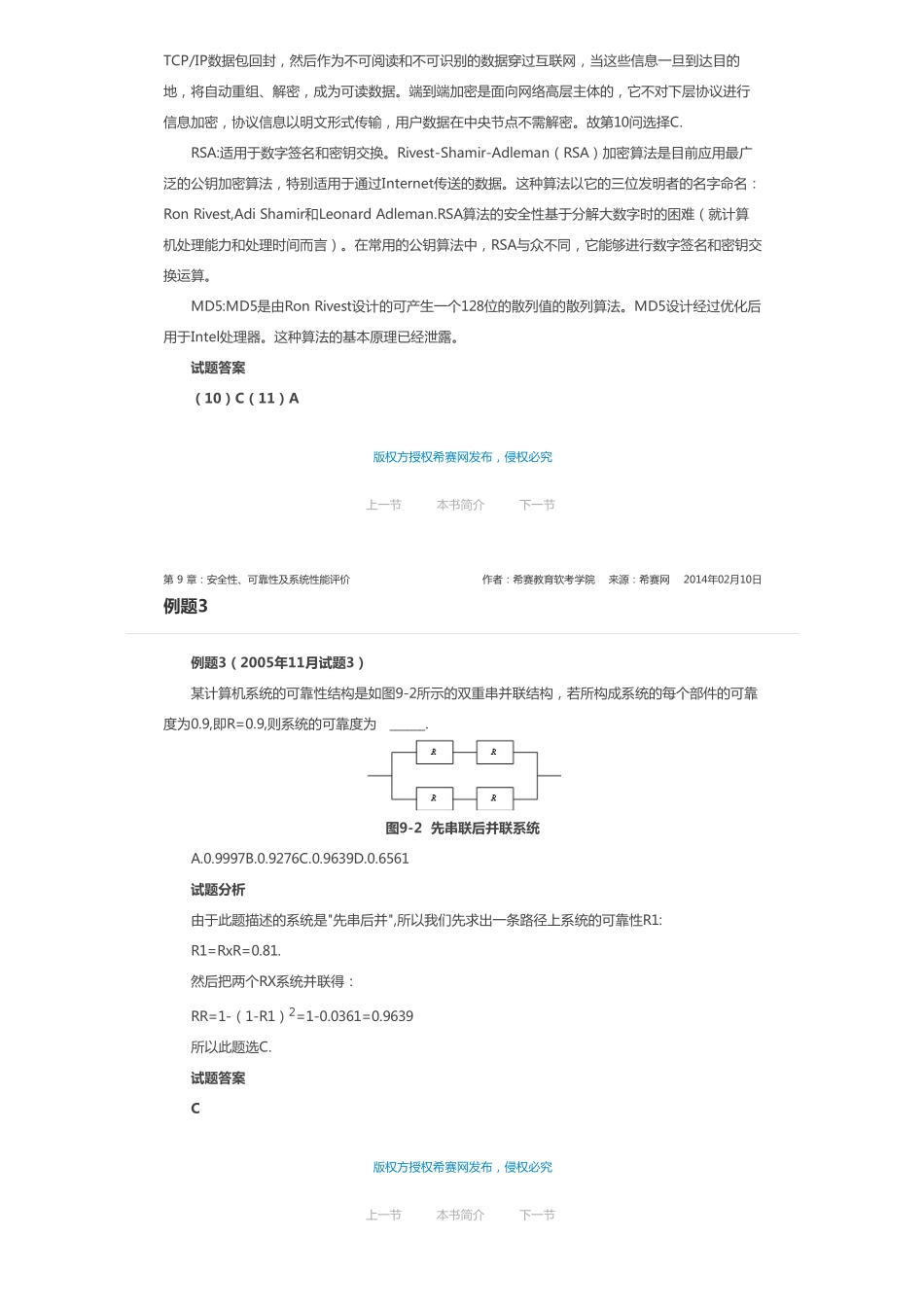

您现在的位置:希赛网>云阅读>软件设计师考试试题分类精解(第3版)>例题1第9章:安全性、可靠性及系统性能评价作者:希赛教育软考学院来源:希赛网2014年02月10日例题1上一节本书简介下一节第9章:安全性、可靠性及系统性能评价作者:希赛教育软考学院来源:希赛网2014年02月10日例题29.2试题精解例题1(2005年5月试题7)三个可靠度R均为0.8的部件串联构成一个系统,如图9-1所示。图9-1串联系统则该系统的可靠度为______.A.0.240B.0.512C.0.800D.0.992试题分析此题是一个串联系统可靠性计算的试题,可靠性R=0.8?0.8?0.8=0.512.试题答案B版权方授权希赛网发布,侵权必究例题2(2005年5月试题10)两个公司希望通过Internet进行安全通信,保证从信息源到目的地之间的数据传输以密文形式出现,而且公司不希望由于在中间节点使用特殊的安全单元增加开支,最合适的加密方式是(10),使用的会话密钥算法应该是(11).(10)A.链路加密B.节点加密C.端-端加密D.混合加密(11)A.RSAB.RC-5C.MD5D.ECC试题分析数据传输加密技术的目的是对传输中的数据流加密,以防止通信线路上的窃听、泄漏、篡改和破坏。如果以加密实现的通信层次来区分,加密可以在通信的三个不同层次来实现,即链路加密(位于OSI网络层以下的加密)、节点加密、端到端加密(传输前对文件加密,位于OSI网络层以上的加密)。一般常用的是链路加密和端到端加密两种方式。链路加密侧重于在通信链路上而不考虑信源和信宿,是对保密信息通过各链路采用不同的加密密钥提供安全保护。链路加密是面向节点的,对于网络高层主体是透明的,它对高层的协议信息(地址、检错、帧头帧尾)都加密,因此数据在传输中是密文,但在中央节点必须解密得到路由信息。端到端加密则指信息由发送端自动加密,并进入上一节本书简介下一节第9章:安全性、可靠性及系统性能评价作者:希赛教育软考学院来源:希赛网2014年02月10日例题3上一节本书简介下一节TCP/IP数据包回封,然后作为不可阅读和不可识别的数据穿过互联网,当这些信息一旦到达目的地,将自动重组、解密,成为可读数据。端到端加密是面向网络高层主体的,它不对下层协议进行信息加密,协议信息以明文形式传输,用户数据在中央节点不需解密。故第10问选择C.RSA:适用于数字签名和密钥交换。Rivest-Shamir-Adleman(RSA)加密算法是目前应用最广泛的公钥加密算法,特别适用于通过Internet传送的数据。这种算法以它的三位发明者的名字命名:RonRivest,AdiShami...