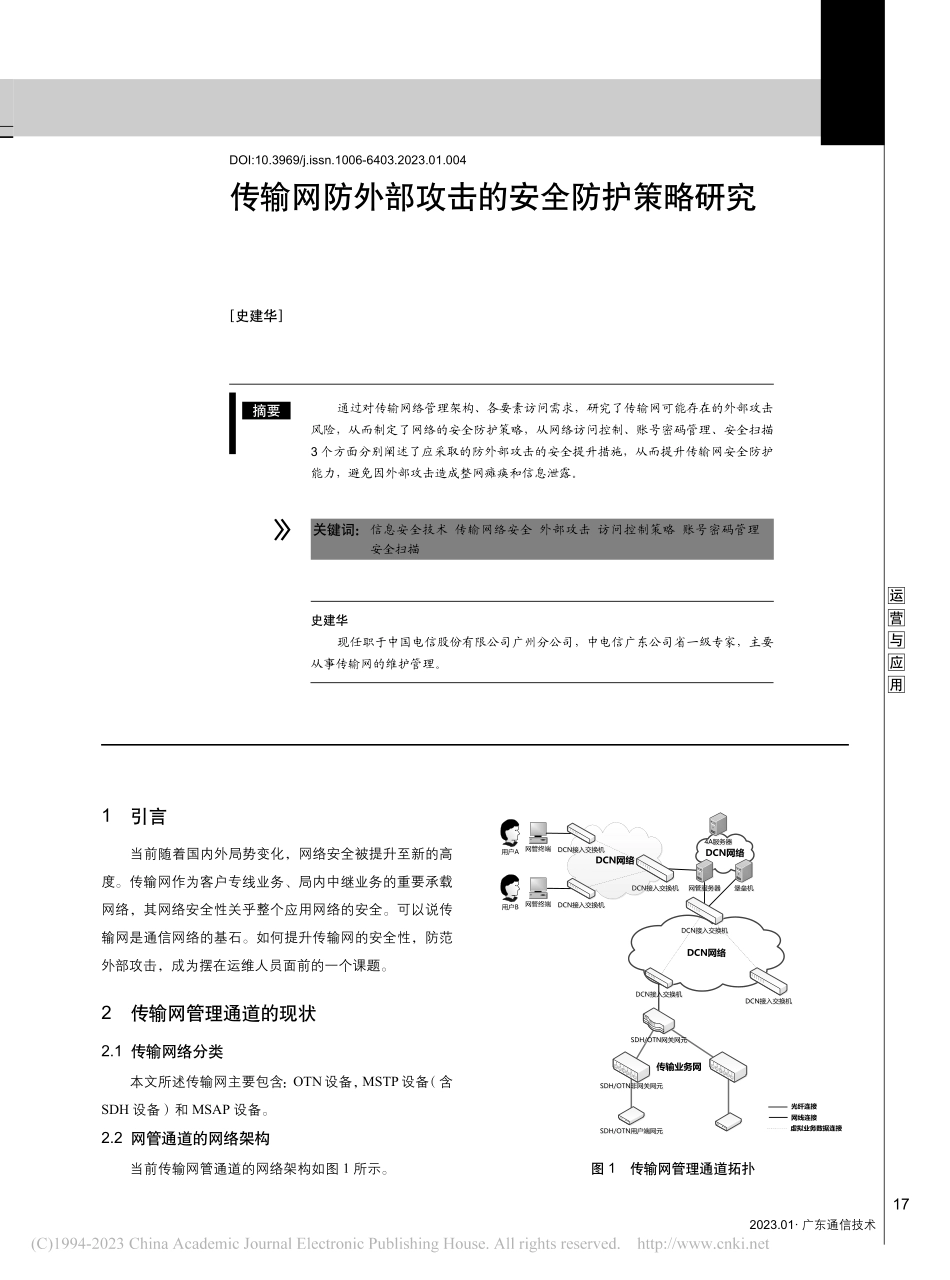

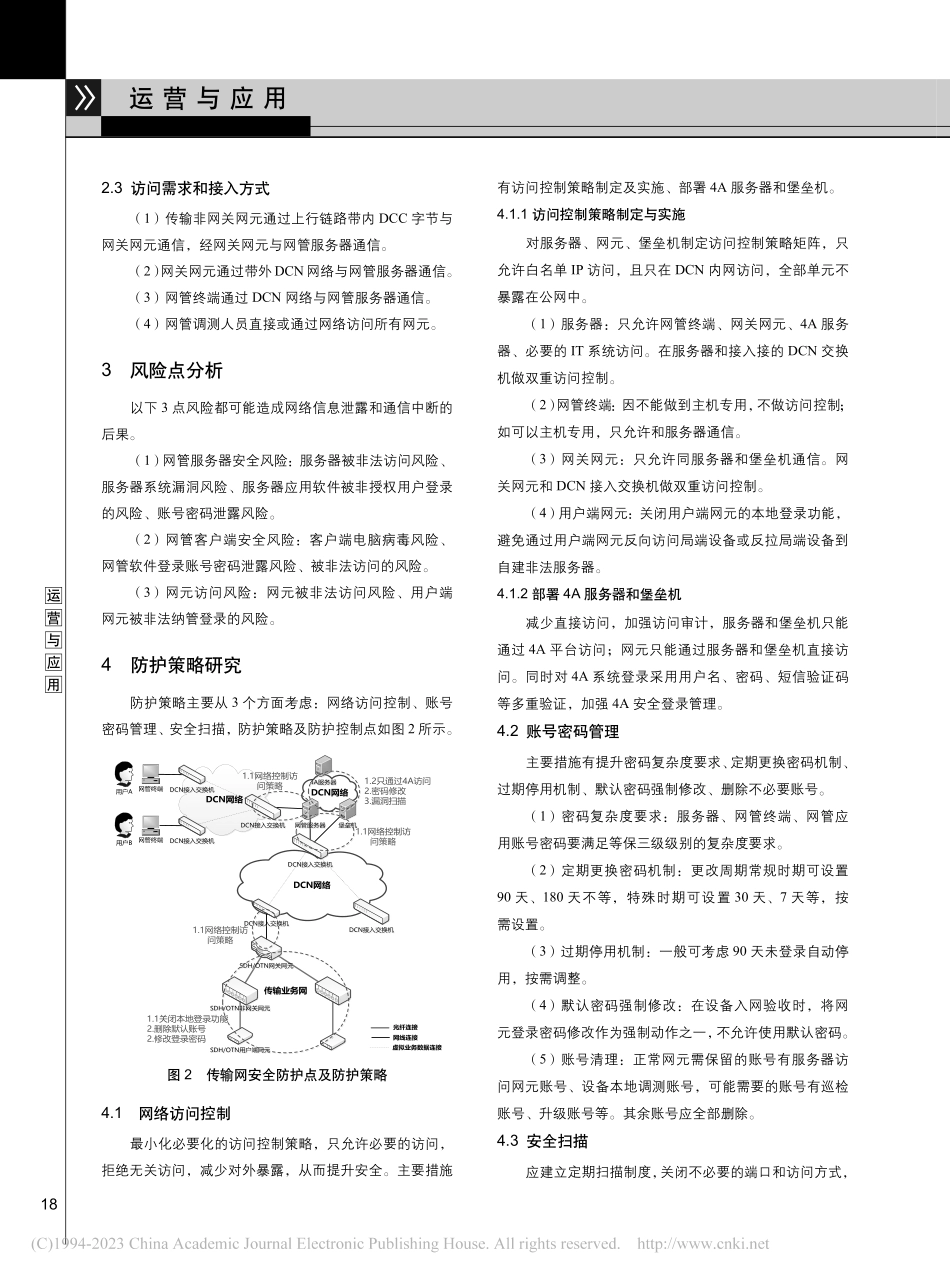

17运营与应用2023.01·广东通信技术DOI:10.3969/j.issn.1006-6403.2023.01.004传输网防外部攻击的安全防护策略研究[史建华]通过对传输网络管理架构、各要素访问需求,研究了传输网可能存在的外部攻击风险,从而制定了网络的安全防护策略,从网络访问控制、账号密码管理、安全扫描3个方面分别阐述了应采取的防外部攻击的安全提升措施,从而提升传输网安全防护能力,避免因外部攻击造成整网瘫痪和信息泄露。史建华现任职于中国电信股份有限公司广州分公司,中电信广东公司省一级专家,主要从事传输网的维护管理。关键词:信息安全技术传输网络安全外部攻击访问控制策略账号密码管理安全扫描摘要1引言当前随着国内外局势变化,网络安全被提升至新的高度。传输网作为客户专线业务、局内中继业务的重要承载网络,其网络安全性关乎整个应用网络的安全。可以说传输网是通信网络的基石。如何提升传输网的安全性,防范外部攻击,成为摆在运维人员面前的一个课题。2传输网管理通道的现状2.1传输网络分类本文所述传输网主要包含:OTN设备,MSTP设备(含SDH设备)和MSAP设备。2.2网管通道的网络架构当前传输网管通道的网络架构如图1所示。图1传输网管理通道拓扑18运营与应用》运营与应用2.3访问需求和接入方式(1)传输非网关网元通过上行链路带内DCC字节与网关网元通信,经网关网元与网管服务器通信。(2)网关网元通过带外DCN网络与网管服务器通信。(3)网管终端通过DCN网络与网管服务器通信。(4)网管调测人员直接或通过网络访问所有网元。3风险点分析以下3点风险都可能造成网络信息泄露和通信中断的后果。(1)网管服务器安全风险:服务器被非法访问风险、服务器系统漏洞风险、服务器应用软件被非授权用户登录的风险、账号密码泄露风险。(2)网管客户端安全风险:客户端电脑病毒风险、网管软件登录账号密码泄露风险、被非法访问的风险。(3)网元访问风险:网元被非法访问风险、用户端网元被非法纳管登录的风险。4防护策略研究防护策略主要从3个方面考虑:网络访问控制、账号密码管理、安全扫描,防护策略及防护控制点如图2所示。有访问控制策略制定及实施、部署4A服务器和堡垒机。4.1.1访问控制策略制定与实施对服务器、网元、堡垒机制定访问控制策略矩阵,只允许白名单IP访问,且只在DCN内网访问,全部单元不暴露在公网中。(1)服务器:只允许网管终端、网关网元、4A服务器、必要的IT系统访问。在服务器和接入接的DCN交换机做双重访问控制。(2)网...