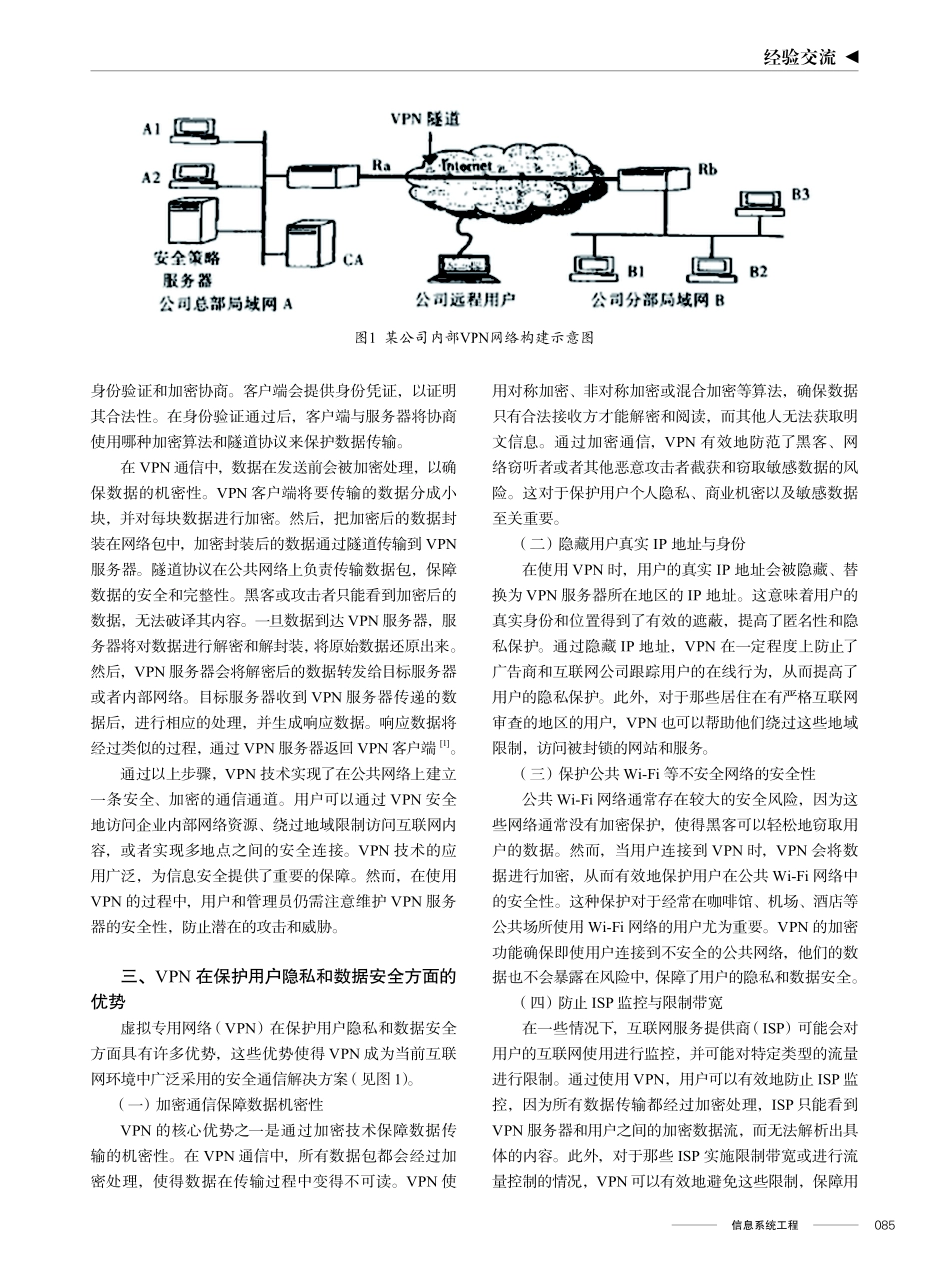

计算机网络信息安全中虚拟专用网络技术的应用邓诗钊摘要:计算机网络信息安全是当前互联网时代中至关重要的议题之一。虚拟专用网络(VirtualPrivateNetwork,VPN)作为一项核心技术,被广泛应用于网络通信中,以保障用户数据传输的机密性、完整性和可用性。旨在深入探讨虚拟专用网络技术的应用,并着重分析其在信息安全领域的优势和局限性。致力于通过相关研究工作的开展,更好地助力今后计算机网络信息安全工作的升级与发展。关键词:计算机网络信息安全;虚拟专用网络;应用;问题一、前言随着互联网的快速发展,网络安全问题愈加突出。在信息交流和数据传输中,隐私泄露、数据篡改、网络攻击等威胁不断增加,因此,确保网络通信的安全性变得尤为重要。虚拟专用网络技术作为一种常用的安全通信手段,通过加密技术和隧道协议,为用户提供了一种安全、高效、灵活的数据传输解决方案。本论文将探讨VPN技术的基本原理和运作方式,并深入研究其在信息安全领域的多种应用场景。二、虚拟专用网络技术的基本原理和工作机制虚拟专用网络(VirtualPrivateNetwork,VPN)技术是一种在公共网络上建立安全通信通道的解决方案,以保障用户数据传输的机密性、完整性和可用性。其基本原理和工作机制涉及加密技术、隧道协议和身份验证等多个方面。(一)基本原理加密是VPN技术的核心原理之一。在VPN通信中,所有被传输的数据都需要经过加密处理,以保障数据在传输过程中的安全性。VPN使用对称加密、非对称加密或者混合加密等不同的加密算法来确保数据的机密性。发送方使用公钥加密数据,接收方使用私钥解密数据,确保只有合法的接收方能够解读数据,其他人无法获取明文信息。在VPN中,数据通过“隧道”进行传输,这是VPN通信的关键概念。隧道协议负责将加密后的数据封装在网络包中,并在公共网络上进行传输。VPN隧道协议有多种选择,如PPTP(点对点隧道协议)、L2TP(层2隧道协议)、IPSec(Internet协议安全)等。不同的隧道协议有不同的特点和适用场景,用户根据实际需求进行选择。在建立VPN连接时,身份验证是必不可少的步骤。通过身份验证,VPN服务器能够确认用户的身份,从而允许合法用户访问私有网络资源。常见的身份验证方式包括用户名密码验证、数字证书验证、双因素认证等。有效的身份验证能够防止未被授权的用户进入VPN网络,提高系统的安全性。(二)工作机制VPN客户端与服务器建立连接:用户首先需要在本地设备上安装VPN客户端软件,并通过该软件向VPN...