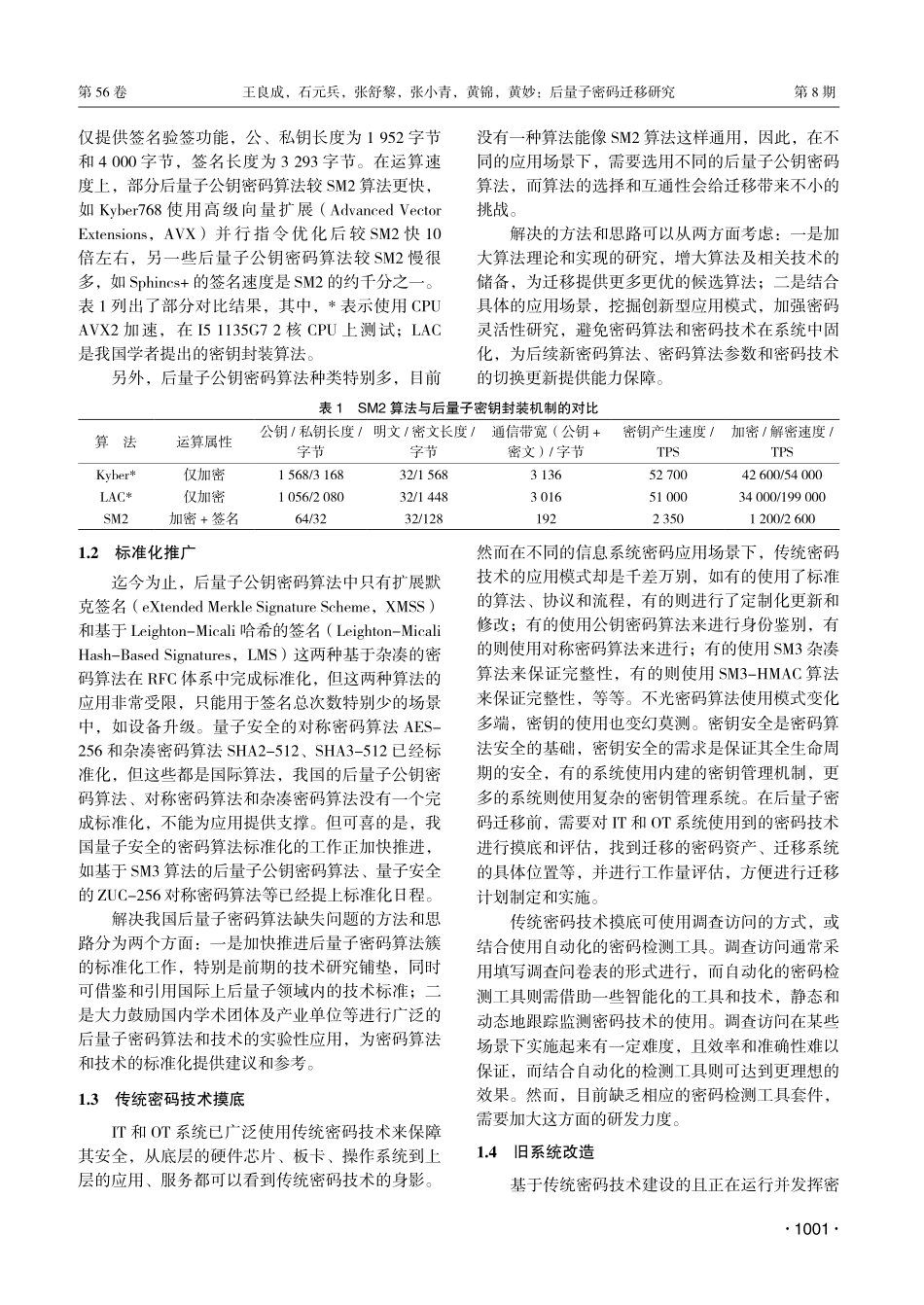

第56卷第8期2023年8月通信技术CommunicationsTechnologyVol.56No.8Aug.2023·999·文献引用格式:王良成,石元兵,张舒黎,等.后量子密码迁移研究[J].通信技术,2023,56(8):999-1006.doi:10.3969/j.issn.1002-0802.2023.08.011后量子密码迁移研究*王良成,石元兵,张舒黎,张小青,黄锦,黄妙(中电科网络安全科技股份有限公司,四川成都610095)摘要:量子计算技术对传统密码算法安全性的威胁非常大。在量子计算模型下,公钥密码将被破解,对称密码和杂凑密码的安全性将减半。研究和应用抵抗量子计算攻击的密码技术日趋紧迫,美国国家标准与技术研究所(NationalInstituteofStandardsandTechnology,NIST)于2022年7月遴选出4种拟标准化的候选算法。随着算法标准化进程接近尾声,后量子密码迁移活动被提上日程。就该领域展开系统性研究,归纳总结主流的后量子密码迁移问题、方案、技术和方法等,并以政务云平台系统进行后量子密码迁移为例进行阐述,为后续的密码应用迁移提供参考。关键词:量子计算技术;密码学;后量子密码;后量子密码迁移中图分类号:TP309.7文献标识码:A文章编号:1002-0802(2023)-08-0999-08ResearchonPost-QuantumCipherMigrationWANGLiangcheng,SHIYuanbing,ZHANGShuli,ZHANGXiaoqing,HUANGJin,HUANGMiao(ChinaElectronicsTechnologyNetworkSecurityTechnologyCo.,Ltd.,ChengduSichuan610095,China)Abstract:Quantumcomputingtechnologyposesasignificantthreattothesecurityofconventionalcryptographicalgorithms.Inthequantumcomputingmodel,publickeycipherswillbecracked,andthesecurityofsymmetricandhashcipherswillbehalved.Theresearchandapplicationofcryptographictechnologiestoresistquantumcomputingattacksarebecomingincreasinglyurgent.TheNIST(NationalInstituteofStandardsandTechnology)oftheUnitedStatesselectedfourcandidatealgorithmsforpseudostandardizationinJuly2022.Asthestandardizationprocessofalgorithmsapproachingitsend,post-quantumciphermigrationactivitiesareontheagenda.Thispaperlaunchesasystematicresearchinthisfield,summarizesmainstreampost-quantumciphermigrationissues,schemes,technologiesandmethods,etc.,andelaboratesonthepost-quantumciphermigrationofgovernmentcloudplatformsystemasanexample,whichprovidesareferenceforfuturecipherapplicationmigration.Keyw...