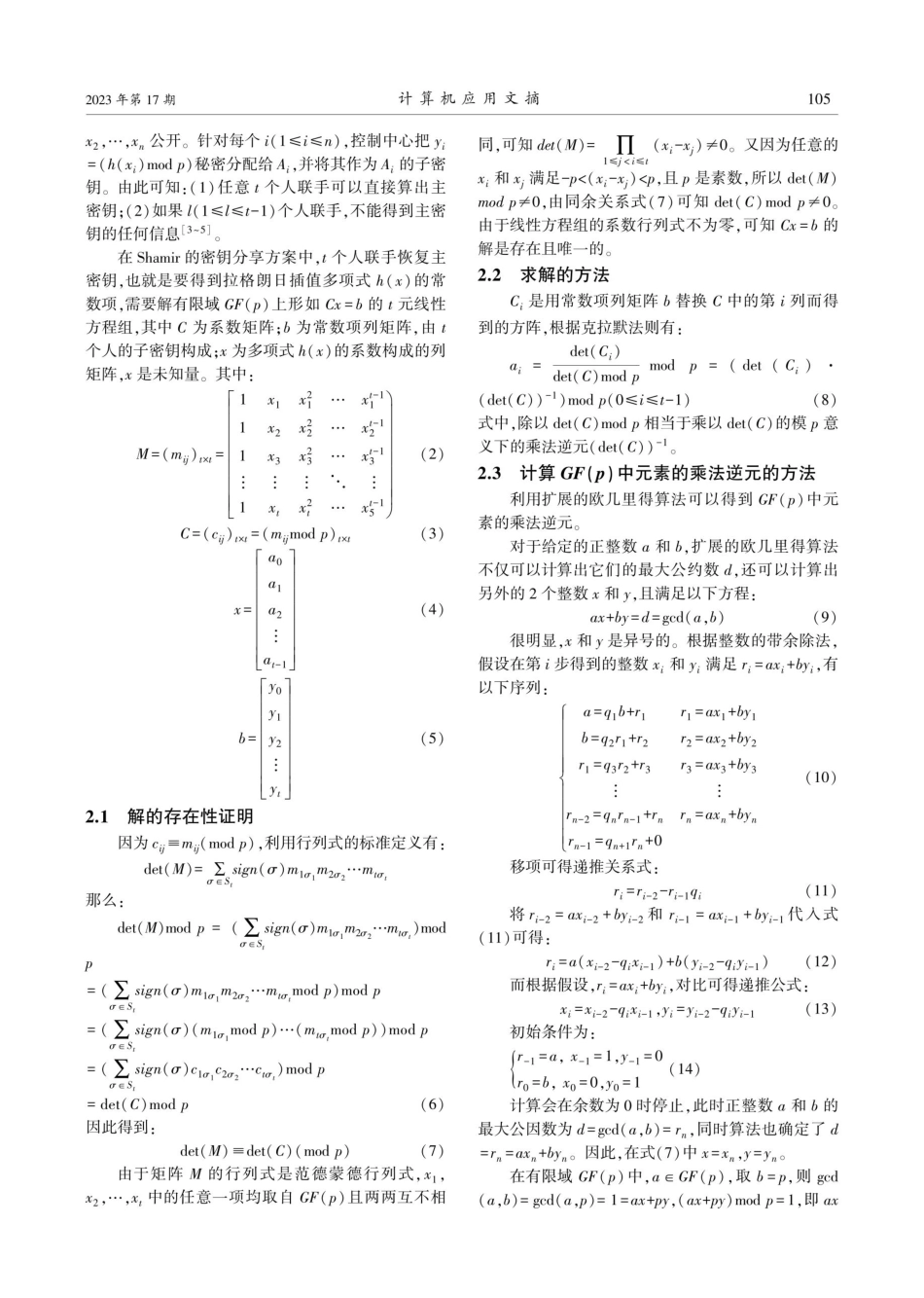

2023年9月计算机应用文摘第39卷第17期Shamir密钥分享方案的分析与实现黄绍龙,曹建立(洛阳师范学院数学科学学院,河南洛阳471934)摘要:文章讨论了Shamir密钥分享方案中的恢复主密钥过程,主要利用Cramer法则求解有限域GF(p)上关于拉格朗日插值多项式系数的线性方程组来确定主密钥,给出了解的存在性证明,并在MATLAB环境下进行了实现。关键词:密钥分享;有限域;克拉默法则;乘法逆元;扩展的欧几里得算法中图法分类号:TP311AnalysisandimplementationofShamirkeysharingscheme(FacultyofMathematicalSciences,LuoyangNormalUniversity,Luoyang,Henan471934,China)Abstract:ThispapermainlyintroduceshowtosolvelinearsystemofequationswithunknownsofcoefficientsinLagrangeinterpolationpolynomialusingCramer'sRuleoverfinitefieldsGF(p),andprogramsthefunctionsinMATLABtocarrytheideaout.Keywords:keysharing,finitefields,Cramer'sRule,multiplicativeinverse,extendedEuclideanalgorithm并在MATLAB环境下编写函数对其进行了实现。1引言2算法分析安全且可靠的密钥分发和管理机制是保证网络安全的重要环节。一般来说,重要的决策需要足够多的人意见一致才能够实施。例如,发射核武器的按钮只由一个人掌握是非常危险的。通常而言,一个主密钥要分解成若干子密钥分别由若干人掌握,只有足够多的人把子密钥放在一起才能获取主密钥,即密钥共享问题。1979年,Shamir提出一种门限为t的密钥分享方案,其又被称作(t,n)阈值方案。该方案非常适合一组必须进行合作但具有利益冲突并相互怀疑的个体间的应用场景。它基于有限域GF(p)上的拉格朗日插值多项式进行子密钥的生成和主密钥的恢复,在理论上它具有无条件的安全性。在有限域GF(p)上进行的运算是封闭的,因为只包含整数运算,不会像在实数域上产生误差,所以具有较高的可靠性和效率。本文讨论Shamir密钥分享方案的恢复主密钥过程,利用Cramer法则求解有限域GF(p)上关于拉格朗日插值多项式系数的线性方程组来确定主密钥,给出了有限域GF(p)上解的存在性证明以及求解方法,文献标识码:AHUANGShaolong,CAOJianli有限域在密码学中发挥了重要的作用。大量的密码学算法依赖有限域的性质,尤其是高级加密标准(AES)和椭圆曲线密码学。有限域是域的子集,与有理数域、实数域和复数域一样,具有域的公共性质,但有限域包含有限数目的元素,使其具有许多特别的性质。有一类阶为素数p的有限域包含0,1,2,,p...