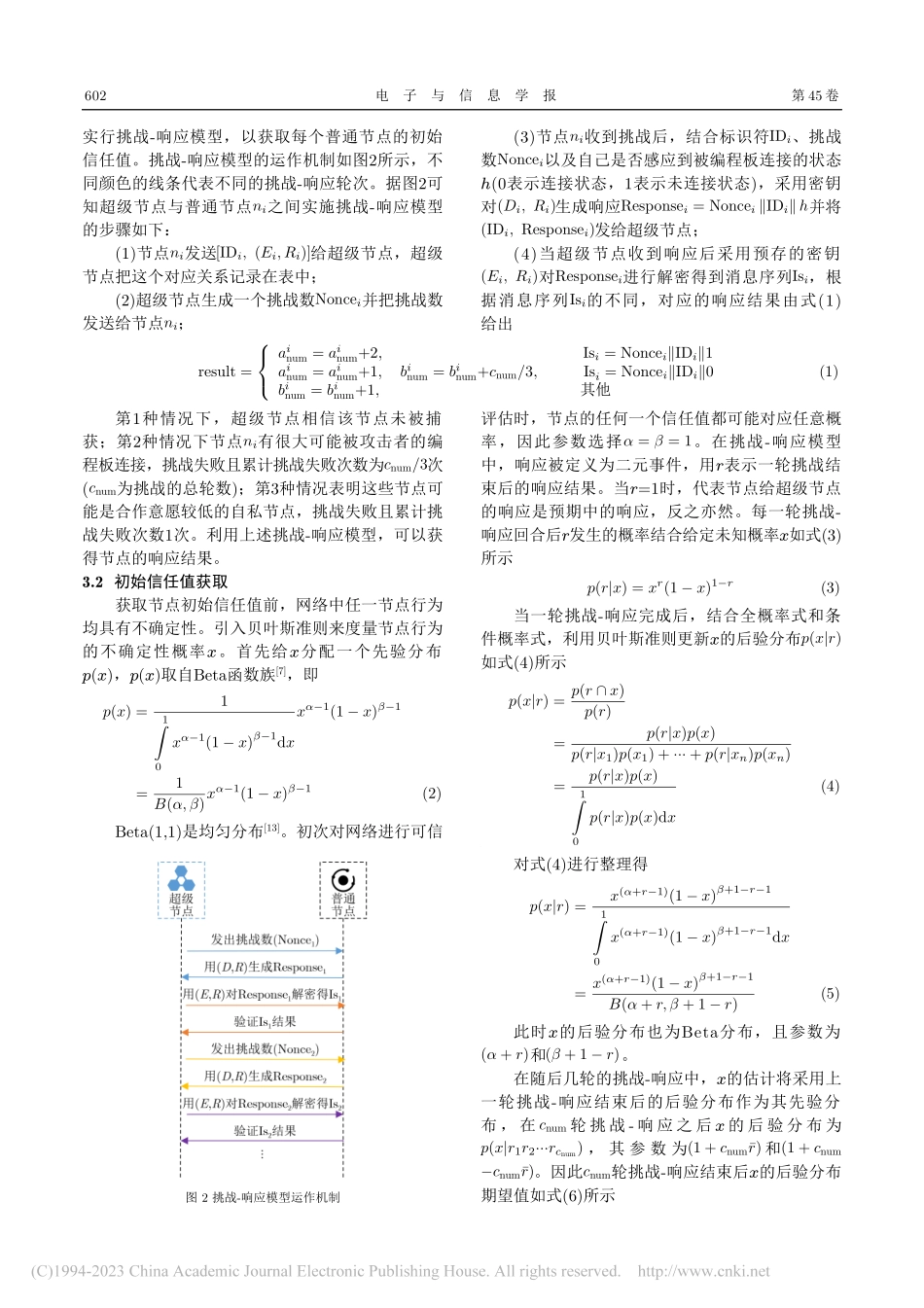

一种分布式网络环境下基于挑战-响应模型的可信评估方法梁靓*张镨丹武彦飞贾云健(重庆大学微电子与通信工程学院重庆400044)摘要:运用信任模型进行可信评估是解决分布式网络安全问题的重要手段。然而,目前大部分研究工作把研究重点放在如何收集更完整的信任证据,以及如何利用一些新手段如机器学习、区块链等评估节点信任值,很少对如何获取节点可靠的初始信任值进行研究。实际上,针对分布式网络提出的很多信任模型都依赖于历史信任证据,而初次对网络进行可信评估时并不具备相关历史信息。基于此,该文面向分布式网络环境的安全问题,提出了基于挑战-响应模型的可信评估方法。首先利用挑战-响应模型获取节点可靠的初始信任值,并利用此初始信任值对网络中的节点进行分簇,在簇内进行信任值计算和信任值更新,完成分布式网络环境下完整的可信评估流程。仿真结果表明,相较于统一设置初始信任值的方式,该文所提方法能对恶意节点、自私节点的信任值有较准确的预测,同时对恶意节点的检测率也更高。关键词:可信评估;分布式网络;挑战-响应模型;初始信任值中图分类号:TN915.08;TP393文献标识码:A文章编号:1009-5896(2023)02-0600-08DOI:10.11999/JEIT211331ATrustedEvaluationMethodBasedonChallenge-ResponseModelinDistributedNetworkEnvironmentLIANGLiangZHANGPudanWUYanfeiJIAYunjian(SchoolofMicroelectronicsandCommunicationEngineering,ChongqingUniversity,Chongqing400044,China)Abstract:Usingtrustmodelstoconducttrustevaluationisanefficientwaytosolvethesecurityproblemindistributednetworks.However,mostoftheresearchesfocusoncollectingtrustevidencecompletelyorusingnewmethodssuchasmachinelearning,blockchaintoconducttrustevaluation.Fewoftheresearchesfocusonhowtoobtainreliableinitialtrustofnetworknodes.Infact,manytrustmodelsforthedistributednetworkrelyonhistoricaltrustevidence,butthehistoricalinformationisunavailableforthefirsttrustevaluation.Toaddressthisproblem,atrustevaluationmethodbasedonchallenge-responsemodelisproposed.First,thechallenge-responsemodelisleveragedtoobtainareliableinitialtrust.Then,thetrustisusedfortrustevaluationprocess,includingclustering,trustcalculationandtrustupdate.Simulationresultsshowthattheproposedmethodhasbetterperformancethantheunif...