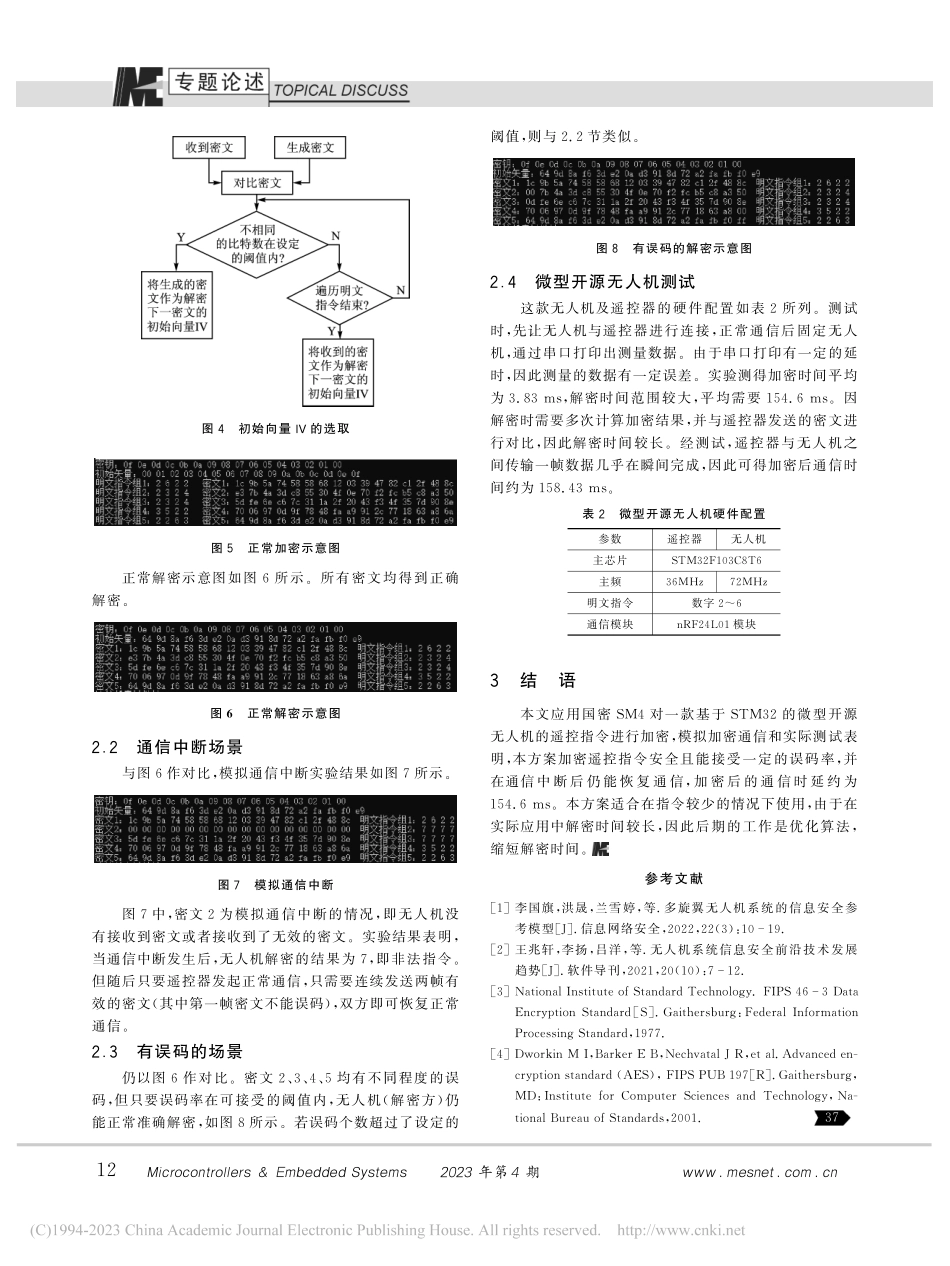

10Microcontrollers&EmbeddedSystems2023年第4期www.mesnet.com.cn一款微型开源无人机遥控指令加密方案*罗锋1,王代强1,2,周骅1,赵麒2(1.贵州大学大数据与信息工程学院,贵阳550025;2.贵州民族大学机械电子工程学院)*基金项目:国家自然科学基金联合基金重点支持项目(U1836205)。摘要:针对基于STM32的微型开源无人机遥控指令容易被窃取的问题,提出一种基于SM4的遥控指令加密方案。该方案首先提取出无人机传输的遥控指令,随后通过遥控器使用SM4对明文遥控指令进行加密并使用密码分组链接模式,无人机收到密文后进行遍历指令解密得到明文遥控指令。模拟加密通信分析表明,该方案在通信中断后能恢复通信并在一定的误码率下仍能正常解密。测试结果显示,采用本文方法加密后的通信延时约为158.43ms。关键词:STM32;无人机;遥控指令;加密;SM4中图分类号:TN918;TP309文献标识码:ARemoteControlCommandEncryptionSchemeforMicroOpen-sourceUAVLuoFeng1,WangDaiqiang1,2,ZhouHua1,ZhaoQi2(1.SchoolofBigDataandInformationEngineering,GuizhouUniversity,Guiyang550025,China;2.CollegeofMechanicalandElectronicEngineering,GuizhouMinzuUniversity)Abstract:ASM4-basedremotecontrolcommandencryptionschemeisproposedtoaddresstheproblemthattheremotecontrolcom-mandsofaminiatureSTM32-basedopen-sourceUAVareeasilystolen.Inthescheme,theremotecontrolcommandstransmittedbytheUAVarefirstextracted,andthentheremotecontrolencryptstheplaintextremotecontrolcommandsusingSM4andusesthecrypto-graphicgroupinglinkingmode,andtheUAVreceivestheciphertextanddecryptsthetraversedcommandstoobtaintheplaintextremotecontrolcommands.TheanalysisofthesimulatedencryptedcommunicationshowsthattheschemecanresumethecommunicationafterthecommunicationisinterruptedandcanstilldecryptnormallyunderacertainBER.Thetestresultsshowthatthecommunicationdelayafterencryptionbythedescribedmethodisabout158.43ms.Keywords:STM32;UAV;remotecontrolcommand;encryption;SM40引言无人机体积小、重量轻,应用广泛,在实际应用中,常使用某种固定格式的遥控指令控制无人机,这些遥控指令数据量很小且使用频繁。随着时间的推移,网络攻击逐渐增多,其安全问题日益凸显[1-2],因此很多情形下使用加密指令。通常来讲,使用加密指令要满足保密性能良好、抗干扰性强和可靠性...