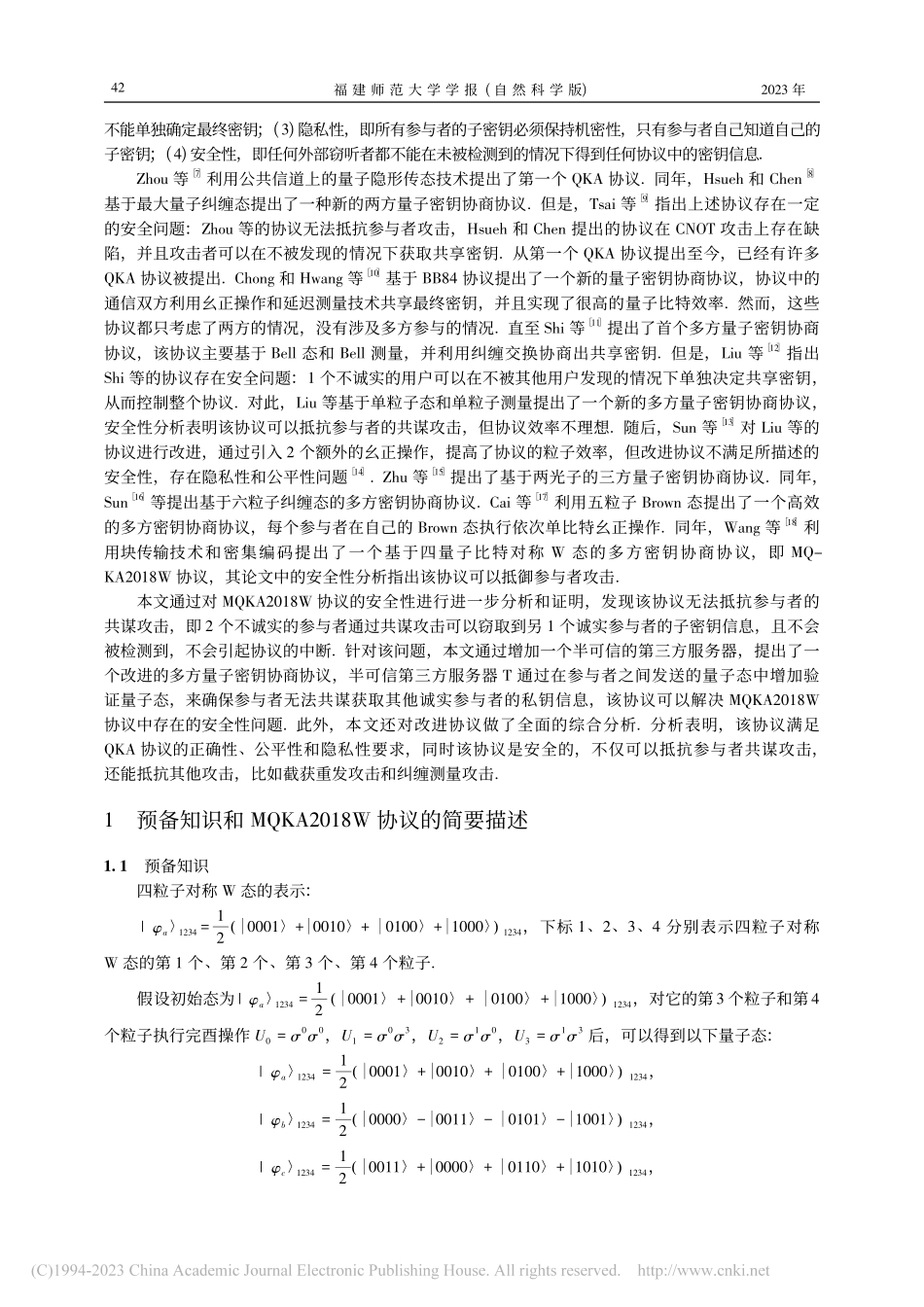

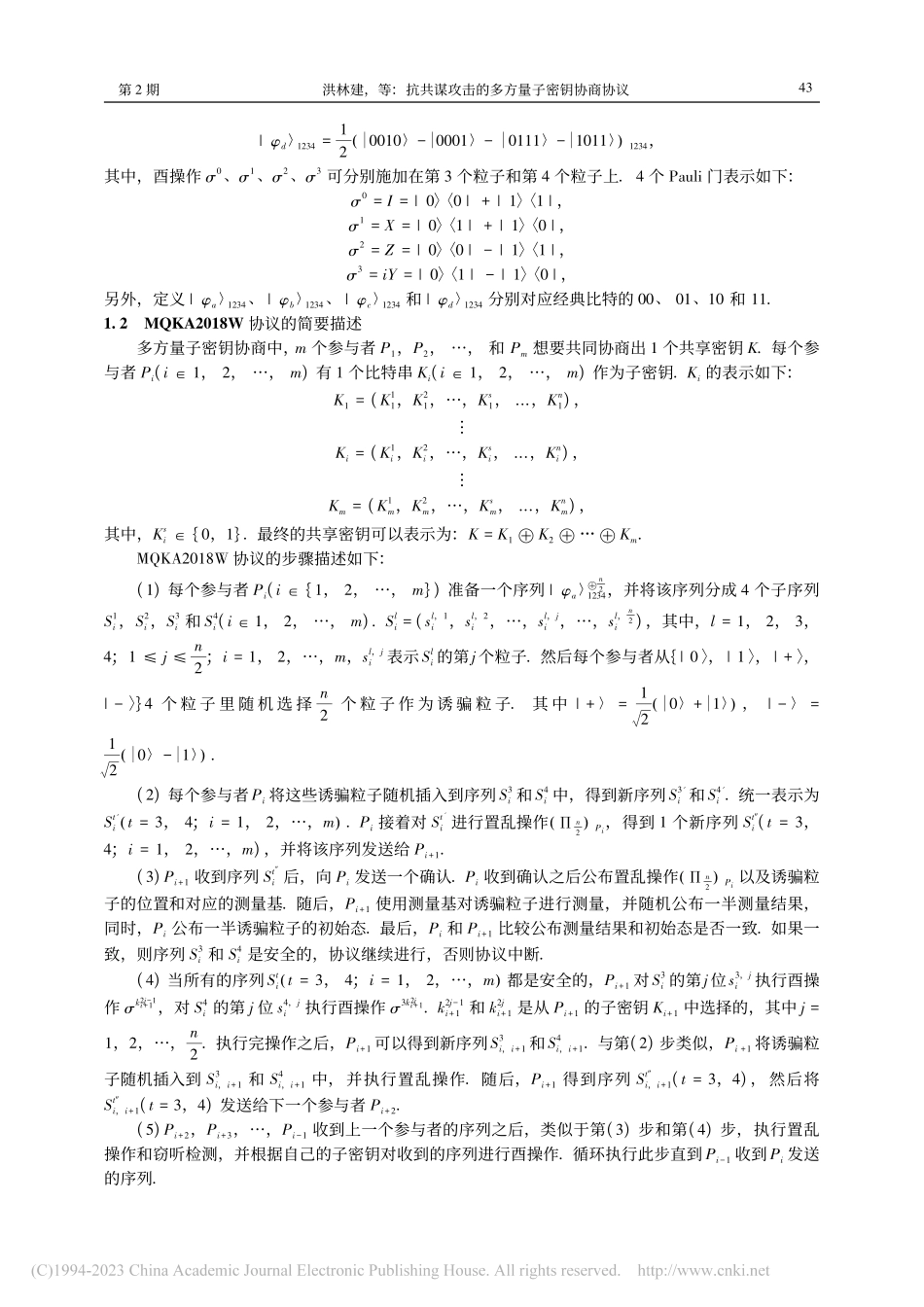

第39卷第2期福建师范大学学报(自然科学版)Vol.39,No.2(2023年3月)JournalofFujianNormalUniversity(NaturalScienceEdition)Mar.2023DOI:10.12046/j.issn.1000-5277.2023.02.005文章编号:1000-5277(2023)02-0041-08抗共谋攻击的多方量子密钥协商协议洪林建,王丽丽,张晓东(福建师范大学计算机与网络空间安全学院,福建福州350117)摘要:Wang等基于四量子比特对称W态提出/了多方量子密钥协商协议(MQKA2018W协议),通过分析和证明MQKA2018W协议的安全性,发现该协议无法抵抗参与者的共谋攻击,即2个不诚实的参与者可以通过共谋的方式窃取到其他诚实参与者的密钥信息.针对MQKA2018W协议中存在的这个安全性问题,可增加一个半可信的第三方服务器改进MQKA2018W协议,并提出一个能抵抗参与者共谋攻击的安全的多方量子密钥协商协议.综合分析表明,改进协议具有正确性、公平性和隐私性,且能安全抵抗内部攻击和外部攻击.关键词:四量子比特对称W态;量子密钥协商;外部攻击;参与者攻击;共谋攻击中图分类号:TN918;O413文献标志码:A收稿日期:2022-06-24基金项目:国家自然科学基金资助项目(62171131)通信作者:王丽丽(1986—),女,讲师,博士,研究方向为量子密码.1054108065@qq.comMultipartyQuantumKeyAgreementProtocolAgainstCollusionAttacksHONGLinjian,WANGLili,ZHANGXiaodong(CollegeofComputerandCyberSecurity,FujianNormalUniversity,Fuzhou350117,China)Abstract:Wangetal.proposedthemultipartyquantumkeyagreementprotocol(MQ-KA2018Wprotocol)basedonthefour-qubitsymmetricWstate.Byanalyzingandprovingthesecur-ityofMQKA2018Wprotocol,ithasbeenfoundthattheprotocolcannotresistthecollusionattackofparticipants,thatis,twodishonestparticipantscanobtainthekeyinformationofotherhonestpartic-ipantsthroughcollusion.TosolvethissecurityproblemintheMQKA2018Wprotocol,asemi-trustedthird-partyservercanbeaddedtoimprovetheMQKA2018Wprotocol,andasecuremultipartyquantumkeyagreementprotocolthatcanresistcollusionattacksofparticipantsisproposed.Compre-hensiveanalysisshowsthattheimprovedprotocolhascorrectness,fairnessandprivacyandcansafe-lyresistinternalandexternalattacks.Keywords:four-qubitsymmetricWstate;quantumkeyagreement;externalattack;partici-pantattack;collusionattack在信息化时代...