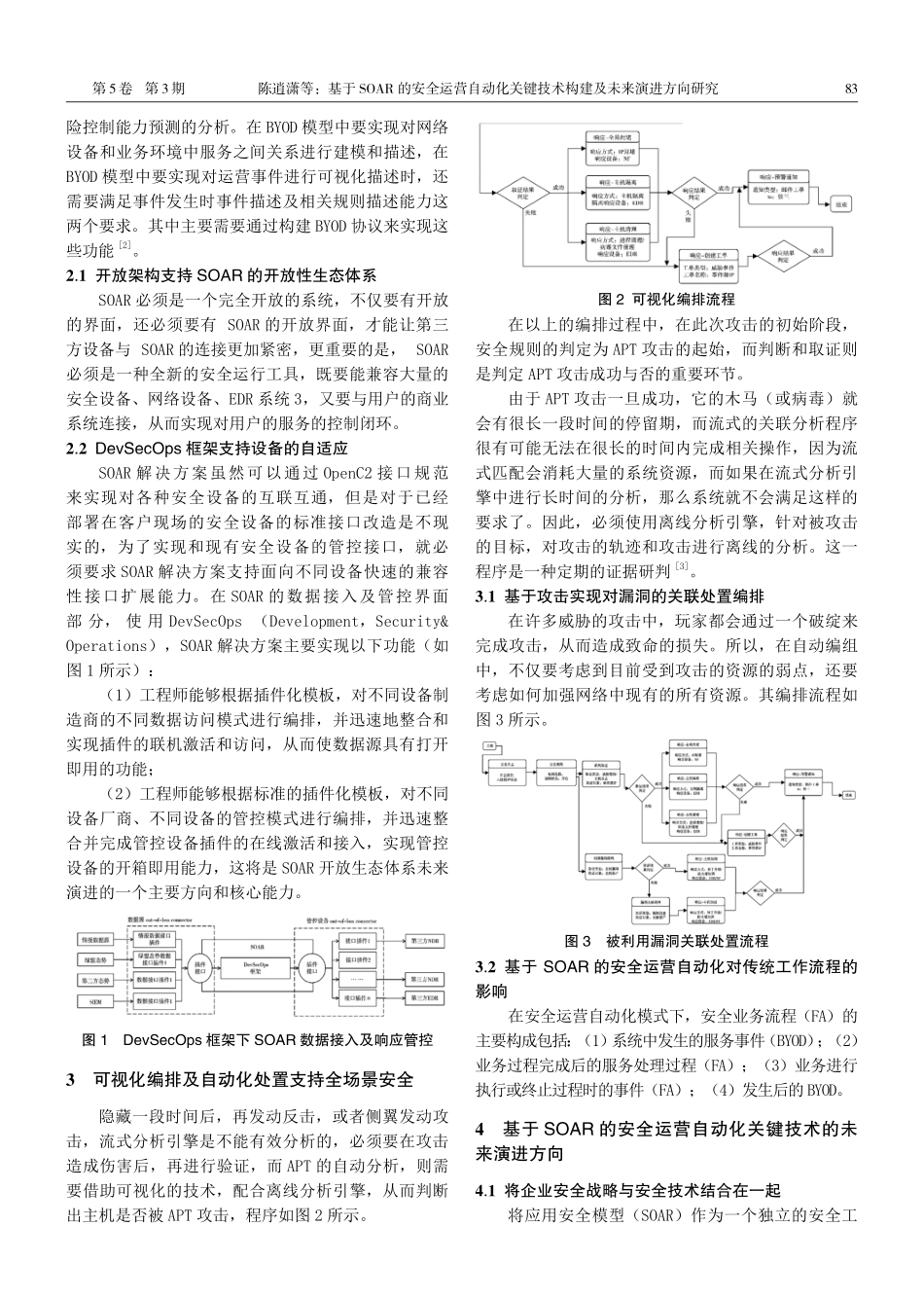

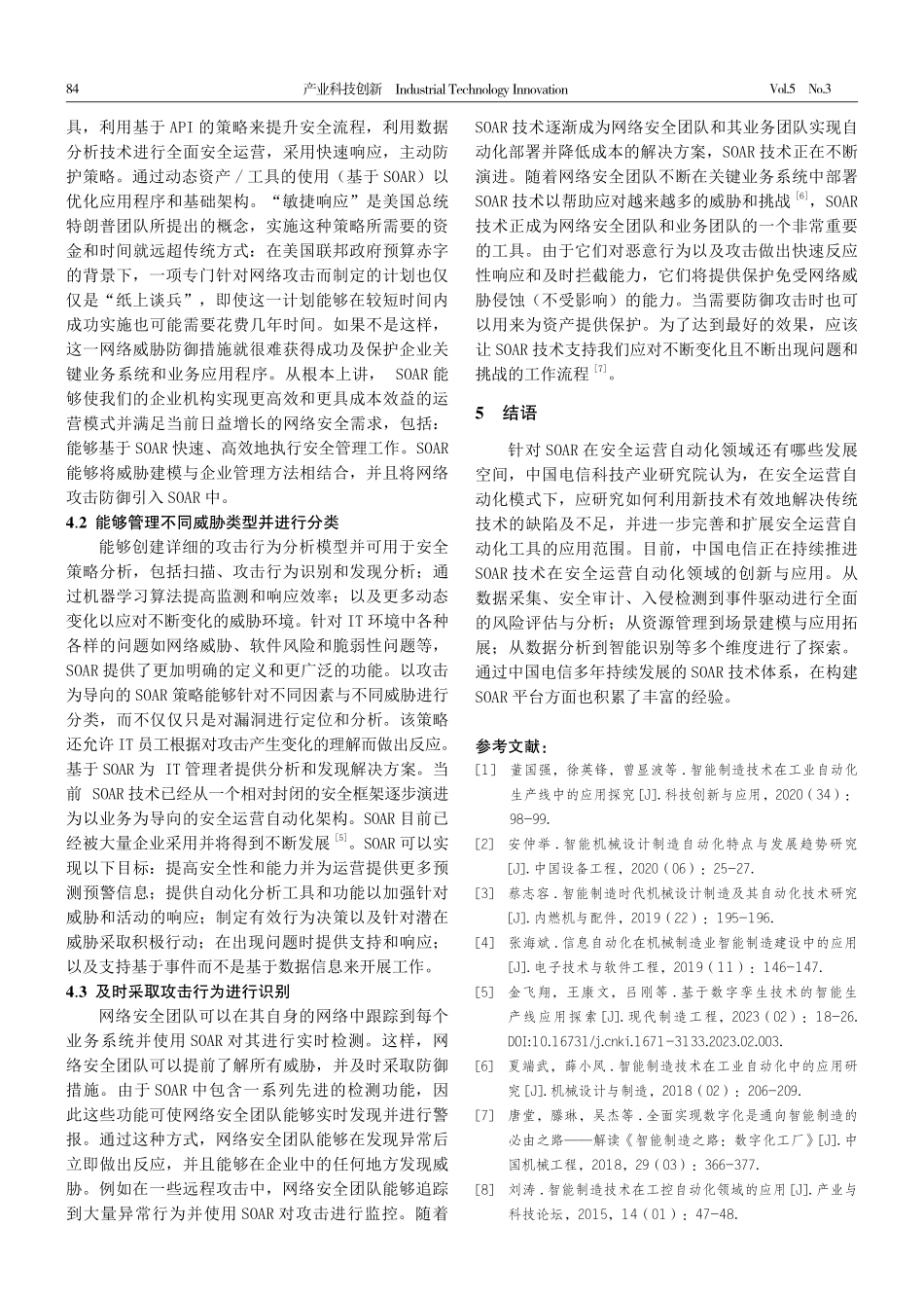

IndustrialTechnologyInnovation目前,传统的安全运营自动化模式已经无法满足当下的安全需求。针对安全运营自动化模式目前的不足,国际上开始将其上升到了国家战略高度,并形成了一系列成熟的解决方案。在国外成熟的安全运营自动化解决方案中,安全运营自动化(SOAR)模式最为成熟。作为一种安全技术,SOAR模式最早起源于OEM企业,而后逐渐扩展至SOP。作为一种安全管理技术和工具,SOAR采用了动态安全模型管理原则。在基于SOAR协议的安全运营自动化技术体系中最核心和关键要点就是“服务”概念,它涵盖了从系统与平台层开始形成用户级安全事件与威胁模型(SOAR)过程中出现的服务及运营事件(BYOD),最终在安全企业中实现对安全业务需求和运营风险进行管控,并针对不同安全领域对特定业务场景提供服务[1]。1安全运营自动化的工作流程及核心概念SOAR模式强调的是事件响应与自动识别,而不是传统的人工处置。具体来说可将SOAR过程分为五个阶段。一是需求和响应阶段:SOAR的过程是建立安全服务模型过程。二是事件识别与处理阶段:安全服务模型将安全业务逻辑进行梳理和模型迭代的过程。三是威胁响应阶段:威胁响应由BYOD模型定义和建模。四是安全持续交付阶段:随着威胁检测能力的提升,安全服务模型将持续构建。五是安全产品与服务阶段:随着威胁检测能力的提升以及平台建设进程,业务系统变得更加复杂和庞大。最终导致安全产品与服务满足不了业务需求。因此,要满足业务发展需求、保证业务运营需求和满足产品及服务运营需求,必须建设符合业务和服务场景需要、具有持续交付能力、能够提供个性化定制化运维服务和产品体系的安全运营自动化平台。2SOAR流程与关键技术介绍目前,SOAR模式的核心框架主要分为两部分:BYOD模型和业务运营自动化模型。BYOD模型主要是通过网络设备构建用户级安全事件与威胁模型,在模型中通过应用软件的运行环境对其进行配置、攻击、防护以及处置;而业务运营机器人则主要是通过事件发生的相关业务场景或者特定业务场景下的事件对网络设备进行识别。BYOD模型能够实现对网络设备与网络环境中业务与服务间关联关系进行建模和描述。因此可以将服务和业务连接起来,形成BYOD模型,进而实现对网络设备、业务、流程等实体信息进行梳理和描述。业务运营机器人则会针对特定业务场景中服务实施防护。同时,业务运营机器人在使用过程中还可以进行基于服务间关联关系预测和基于服务风基于SOAR的安全运营自动化关键技术构建及未来演进方...