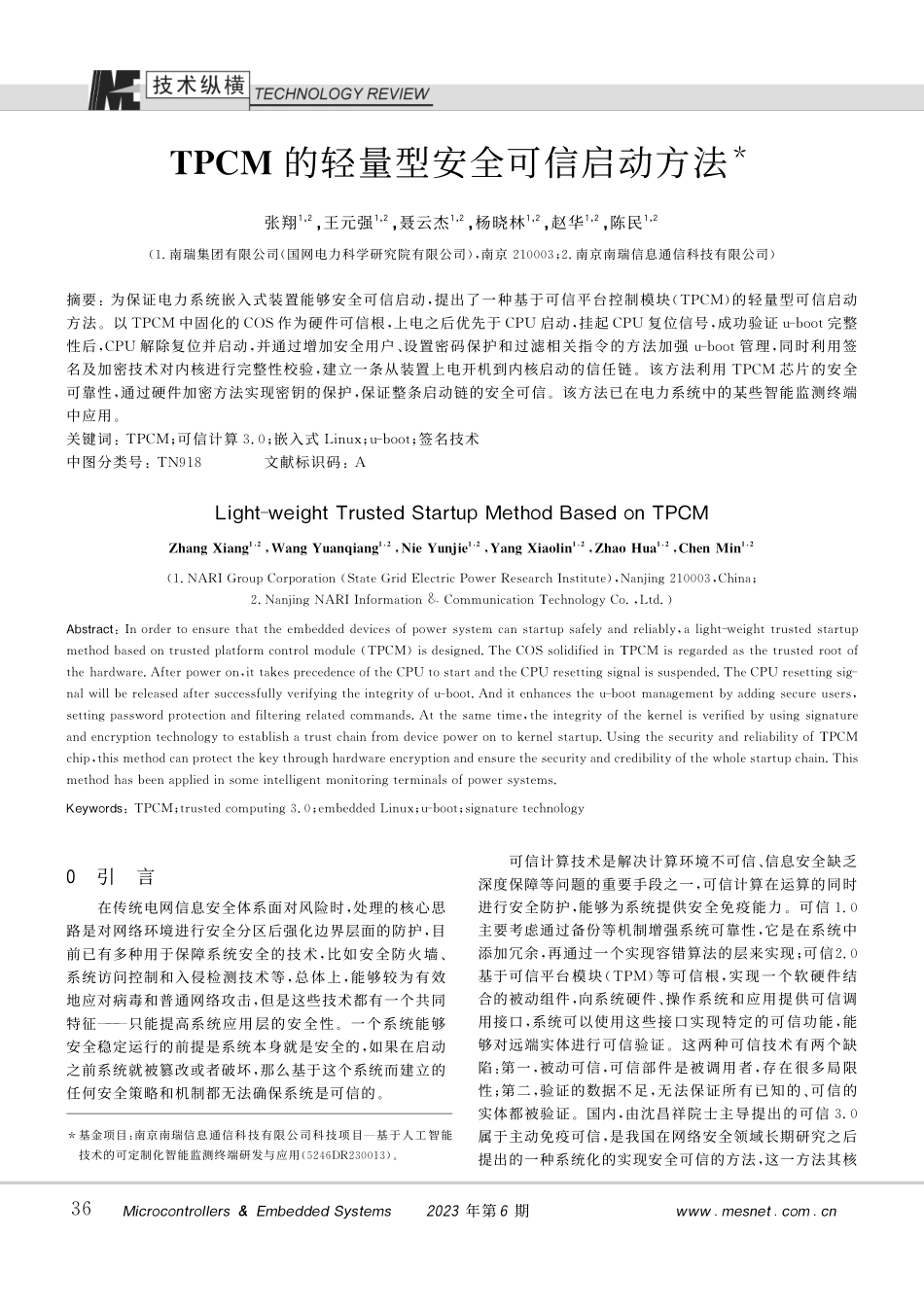

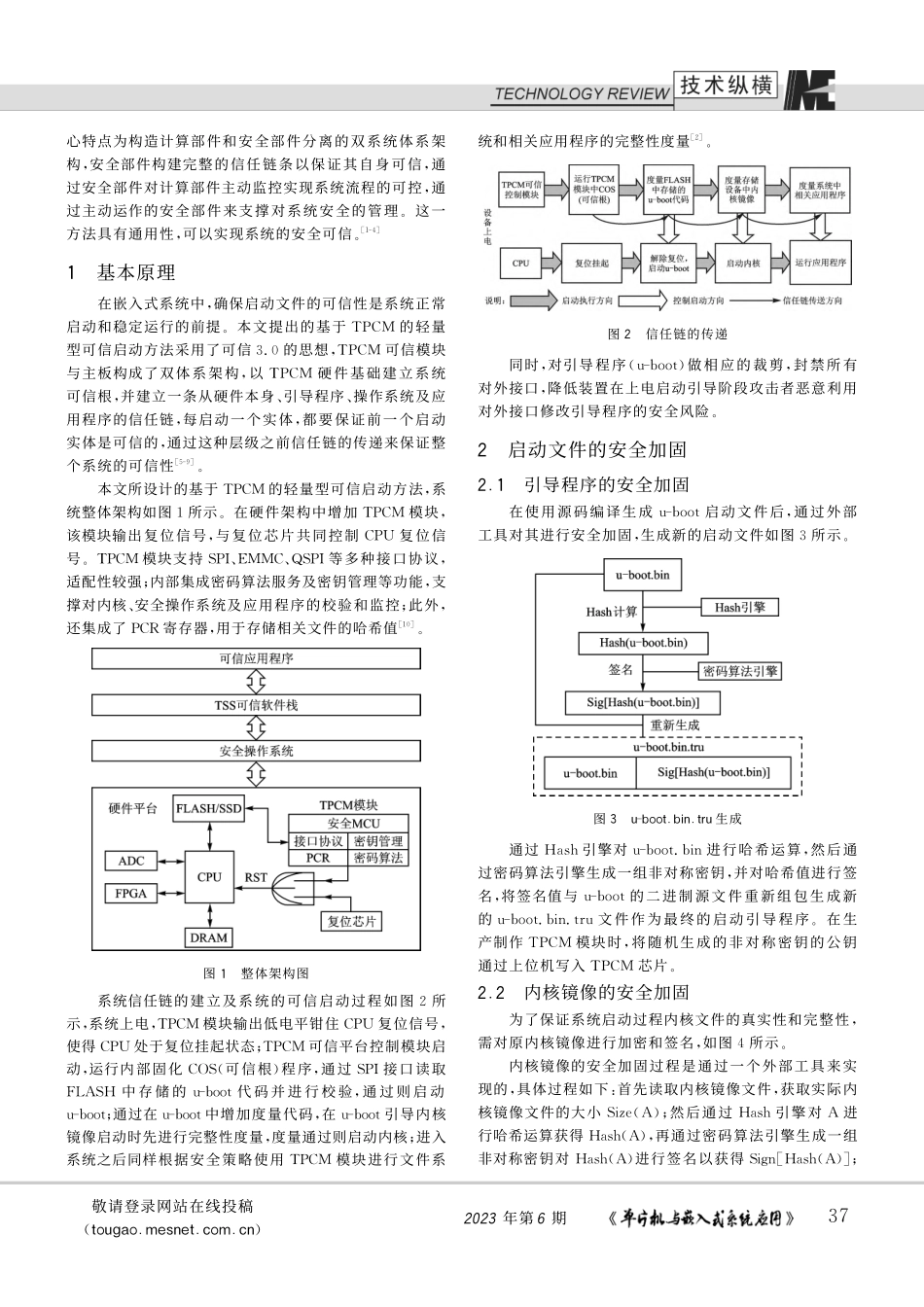

36Microcontrollers&EmbeddedSystems2023年第6期www.mesnet.com.cnTPCM的轻量型安全可信启动方法*张翔1,2,王元强1,2,聂云杰1,2,杨晓林1,2,赵华1,2,陈民1,2(1.南瑞集团有限公司(国网电力科学研究院有限公司),南京210003;2.南京南瑞信息通信科技有限公司)*基金项目:南京南瑞信息通信科技有限公司科技项目—基于人工智能技术的可定制化智能监测终端研发与应用(5246DR230013)。摘要:为保证电力系统嵌入式装置能够安全可信启动,提出了一种基于可信平台控制模块(TPCM)的轻量型可信启动方法。以TPCM中固化的COS作为硬件可信根,上电之后优先于CPU启动,挂起CPU复位信号,成功验证u-boot完整性后,CPU解除复位并启动,并通过增加安全用户、设置密码保护和过滤相关指令的方法加强u-boot管理,同时利用签名及加密技术对内核进行完整性校验,建立一条从装置上电开机到内核启动的信任链。该方法利用TPCM芯片的安全可靠性,通过硬件加密方法实现密钥的保护,保证整条启动链的安全可信。该方法已在电力系统中的某些智能监测终端中应用。关键词:TPCM;可信计算3.0;嵌入式Linux;u-boot;签名技术中图分类号:TN918文献标识码:ALight-weightTrustedStartupMethodBasedonTPCMZhangXiang1,2,WangYuanqiang1,2,NieYunjie1,2,YangXiaolin1,2,ZhaoHua1,2,ChenMin1,2(1.NARIGroupCorporation(StateGridElectricPowerResearchInstitute),Nanjing210003,China;2.NanjingNARIInformation&CommunicationTechnologyCo.,Ltd.)Abstract:Inordertoensurethattheembeddeddevicesofpowersystemcanstartupsafelyandreliably,alight-weighttrustedstartupmethodbasedontrustedplatformcontrolmodule(TPCM)isdesigned....