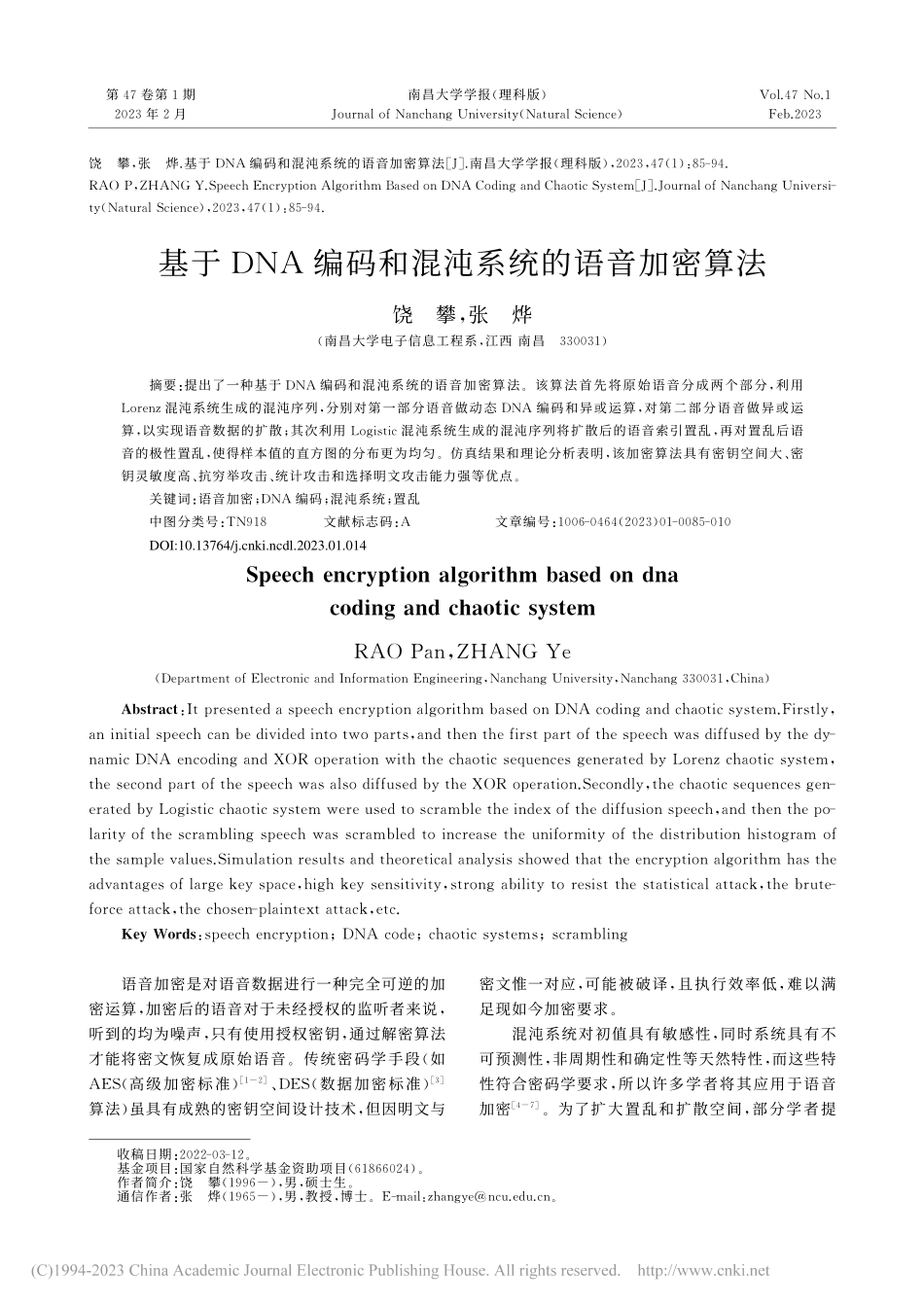

收稿日期:2022-03-12。基金项目:国家自然科学基金资助项目(61866024)。作者简介:饶攀(1996-),男,硕士生。通信作者:张烨(1965-),男,教授,博士。E-mail:zhangye@ncu.edu.cn。饶攀,张烨.基于DNA编码和混沌系统的语音加密算法[J].南昌大学学报(理科版),2023,47(1):85-94.RAOP,ZHANGY.SpeechEncryptionAlgorithmBasedonDNACodingandChaoticSystem[J].JournalofNanchangUniversi-ty(NaturalScience),2023,47(1):85-94.基于DNA编码和混沌系统的语音加密算法饶攀,张烨(南昌大学电子信息工程系,江西南昌330031)摘要:提出了一种基于DNA编码和混沌系统的语音加密算法。该算法首先将原始语音分成两个部分,利用Lorenz混沌系统生成的混沌序列,分别对第一部分语音做动态DNA编码和异或运算,对第二部分语音做异或运算,以实现语音数据的扩散;其次利用Logistic混沌系统生成的混沌序列将扩散后的语音索引置乱,再对置乱后语音的极性置乱,使得样本值的直方图的分布更为均匀。仿真结果和理论分析表明,该加密算法具有密钥空间大、密钥灵敏度高、抗穷举攻击、统计攻击和选择明文攻击能力强等优点。关键词:语音加密;DNA编码;混沌系统;置乱中图分类号:TN918文献标志码:A文章编号:1006-0464(2023)01-0085-010SpeechencryptionalgorithmbasedondnacodingandchaoticsystemRAOPan,ZHANGYe(DepartmentofElectronicandInformationEngineering,NanchangUniversity,Nanchang330031,China)Abstract:ItpresentedaspeechencryptionalgorithmbasedonDNAcodingandchaoticsystem.Firstly,aninitialspeechcanbedividedintotwoparts,andthenthefirstpartofthespeechwasdiffusedbythedy-nam...