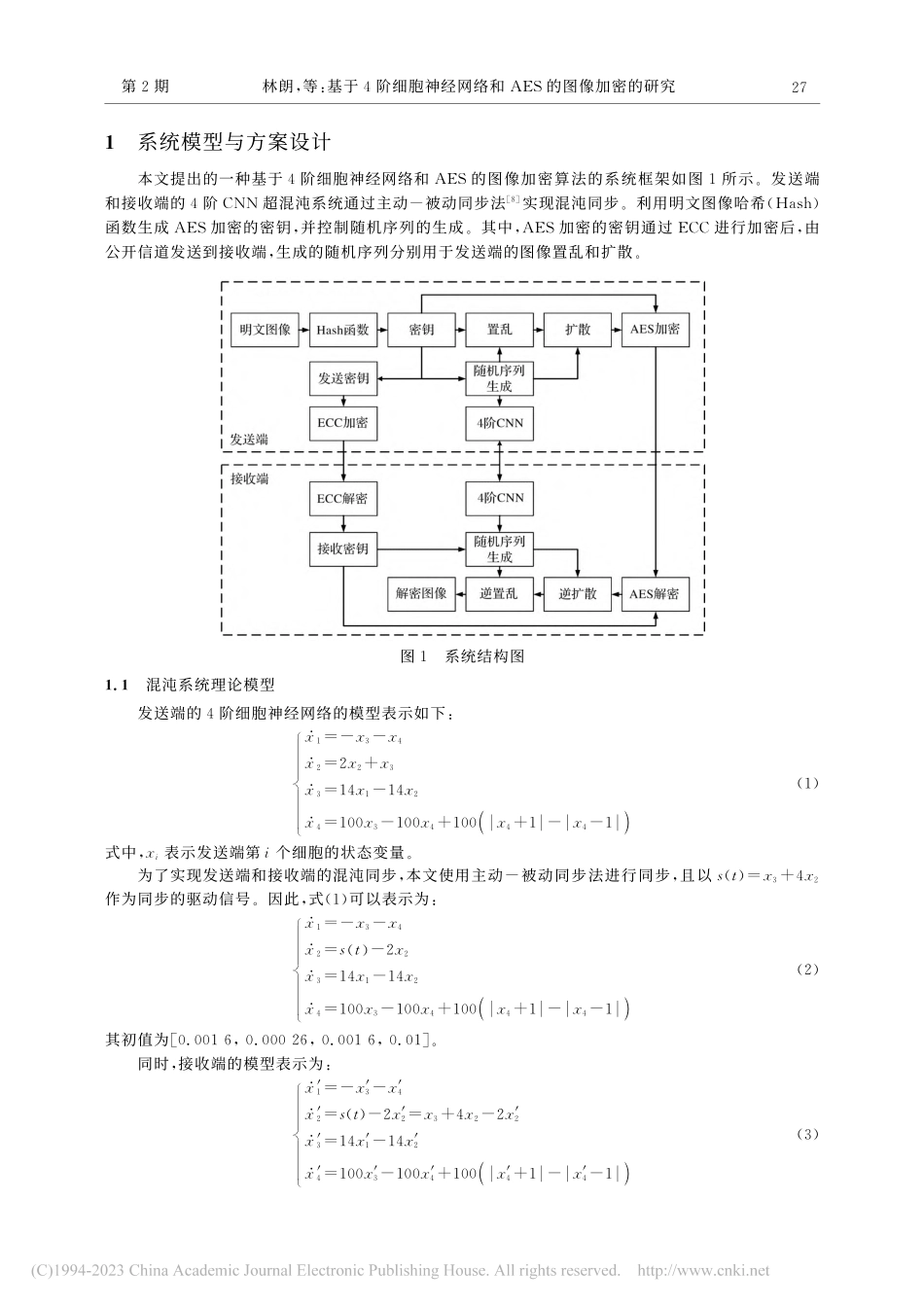

第43卷第2期杭州电子科技大学学报(自然科学版)Vol.43No.22023年3月JournalofHangzhouDianziUniversity(NaturalSciences)Mar.2023DOI:10.13954/j.cnki.hdu.2023.02.005基于4阶细胞神经网络和AES的图像加密的研究林朗,李齐良(杭州电子科技大学通信工程学院,浙江杭州310018)收稿日期:2022-03-15基金项目:国家自然科学基金资助项目(10904028,11574068)作者简介:林朗(1998-),男,研究方向:光通信、安全通信。E-mail:201080011@hdu.edu.cn。通信作者:李齐良,教授,研究方向:光通信、非线性光学。E-mail:liqiliang@sina.com。摘要:运用细胞神经网络和高级加密标准(AdvancedEncryptionStandard,AES)加密算法对图像进行加密,提出一种基于4阶细胞神经网络和AES的图像加密算法。首先,通过主动-被动同步法实现4阶细胞神经网络的同步,并产生混沌信号;然后,将同步混沌信号产生的同步随机序列用于图像的置乱和扩散;最后,结合AES加密算法与提出的基于螺旋矩阵的置乱扩散模型,并利用椭圆曲线对AES的密钥进行加密,通过公共信道对密钥和加密数据进行传输。数值模拟实验表明,提出算法不仅可以大幅降低图像相邻像素值之间的相关性,而且能承受包括差分攻击、噪声攻击和裁剪攻击在内的经典攻击,具有较好的安全性、鲁棒性。关键词:细胞神经网络;超混沌;高级加密标准;图像加密中图分类号:TP309.7文献标志码:A文章编号:1001-9146(2023)02-0026-090引言随着互联网和5G技术的发展,信息安全问题逐渐引起人们的关注。图像作为互联网上大量使用的信息形式,其保密性至关重要。混沌系统具有独有的遍历性、初值敏感性、长期无法预测性等特性,是一种优秀的加密方案。相比传统的低维混沌系统,超混沌系统具有更复杂的动力学系统、更大的相空间遍历范围、更好的随机性,非常适合图像加密算法[1]。细胞神经网络(CellularNeuralNetwork,CNN)是一种在人工神经网络基础上提出的反馈型神经网络,由有限个细胞按一定规则排列与连接而成,是一种非线性系统[2]。当细胞的连接和排列规则满足一定条件时,CNN...