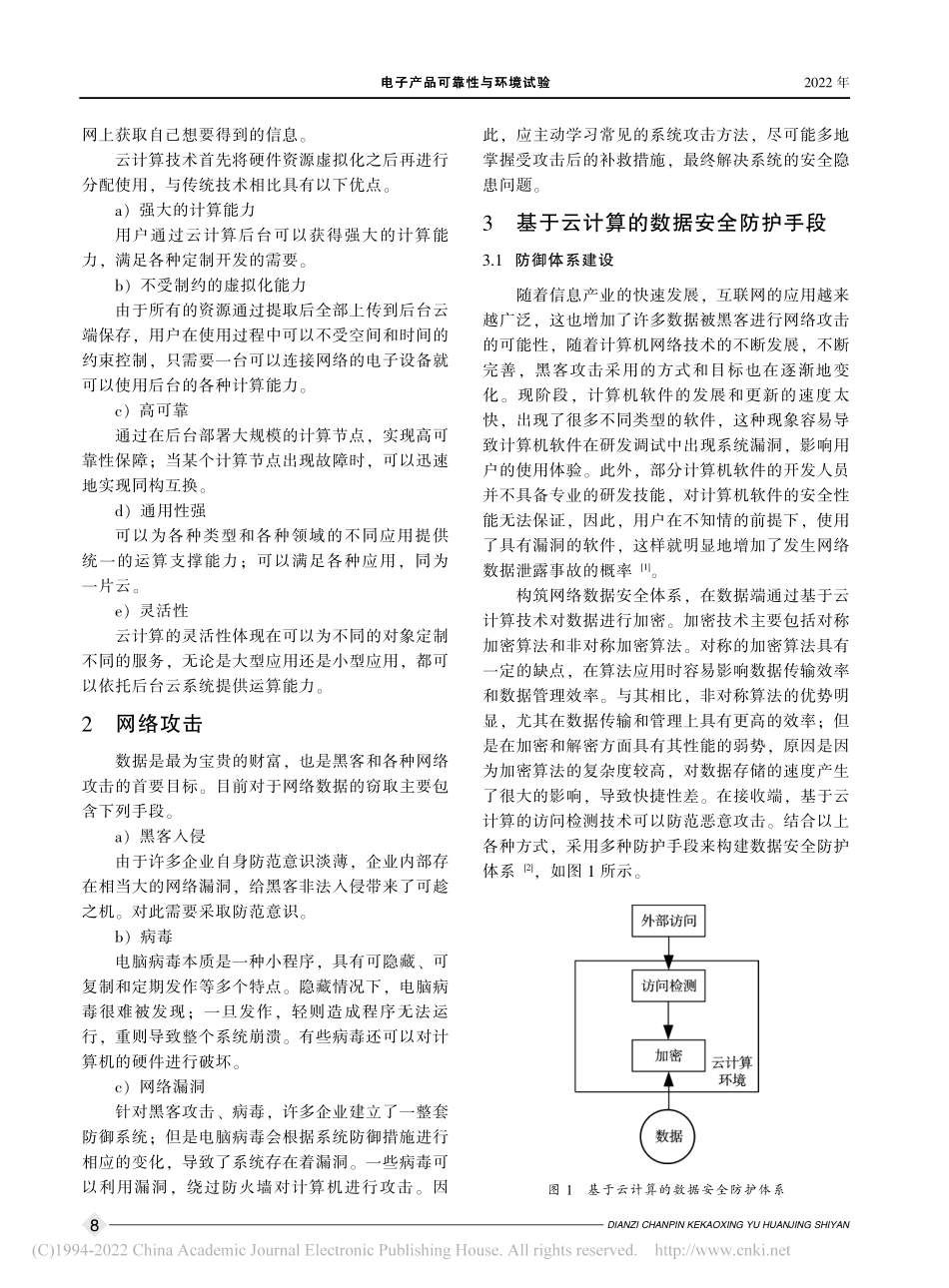

基于云计算技术的数据安全防御体系建设成春晟,余思琛(中电莱斯信息系统有限公司,江苏南京210007)摘要:随着人类迈进大数据时代,各种类型的数据通过网络被传递和共享。随之而来的是各种数据窃取方法也变得层出不穷。云计算技术作为一种新型的网络技术,为数据的安全与共享提供了便利,也为网络用户的交流带来了方便。基于云计算技术构建安全防护体系,采用RSA算法加密和BP神经网络来防御外来的攻击,并利用相应的措施进行了验证。结果表明所提出的方法可以有效地防范入侵数量,确保数据安全。关键词:网络数据;云计算;RSA加密;BP神经网络中图分类号:TP309.2文献标志码:A文章编号:1672-5468(2022)01-0007-04doi:10.3969/j.issn.1672-5468.2022.01.002DataSecurityDefenseSystemConstructionBasedonCloudComputingTechnologyCHENGChunsheng,YUSichen(CETCLESInformationSystemCo.,Ltd.,Nanjing210007,China)Abstract:Withthedevelopmentofhumanbeingsintotheeraofbigdata,variouskindsofnet-workdataaretransmittedandshared.Variousdatastealingmethodshavebecomemorecovertandunpredictable.Cloudcomputingtechnology,asanewnetworktechnology,providesconveniencefordatasecurityandsharing,andalsobringsconveniencefornetworkuserstocommunicate.Thesecurityprotectionsystembasedoncloudcomputingtechnologyisbuilt.RSAalgorithmen-cryptionandBPneuralnetworkareusedtodefendforeignattacks,andtheverificationiscarriedoutthroughrelevantmeasurement.Theresultsshowthattheintrusioncanbeeffectivelypreventedandthedatasecuritycanbeensuredthroughtheproposedmethod.Keywords:networkdata;cloudcomputing;RSAencryption;BPneuralnetwork收稿日期:2021-07-14修回日期:2021-07-27作者简介:成春晟(1985—),男,江苏南京人,中电莱斯信息系统有限公司工程师,硕士,从事系统集成和数据安全研究工作。电子产品可靠性与环境试验ELECTRONICPRODUCTRELIABILITYANDENVIRONMENTALTESTING计算机科学与技术2022年2月第40卷第1期Vol.40No.1Feb.,20220引言近年来网络技术的迅猛发展,给人们的生产生活带来了诸多便利,同时也带来了一系列的安全问题,其中最为严重的就是网络非法入侵和黑客攻击,给存储在网络中的数据造成了极大的泄露风险,因此有必要采取有效的措施来解决这一问题。云计算的出现弥补了这一缺陷,...