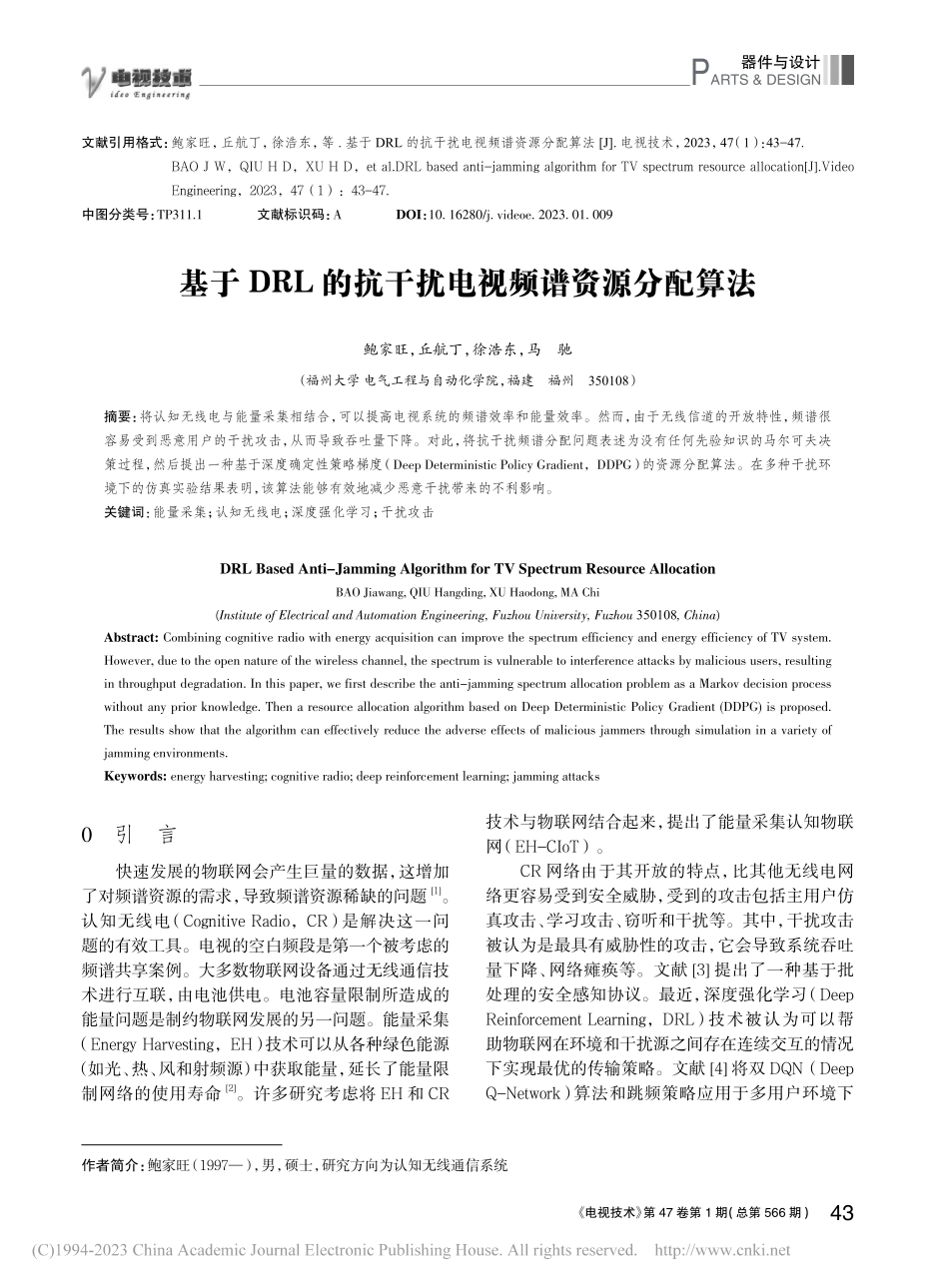

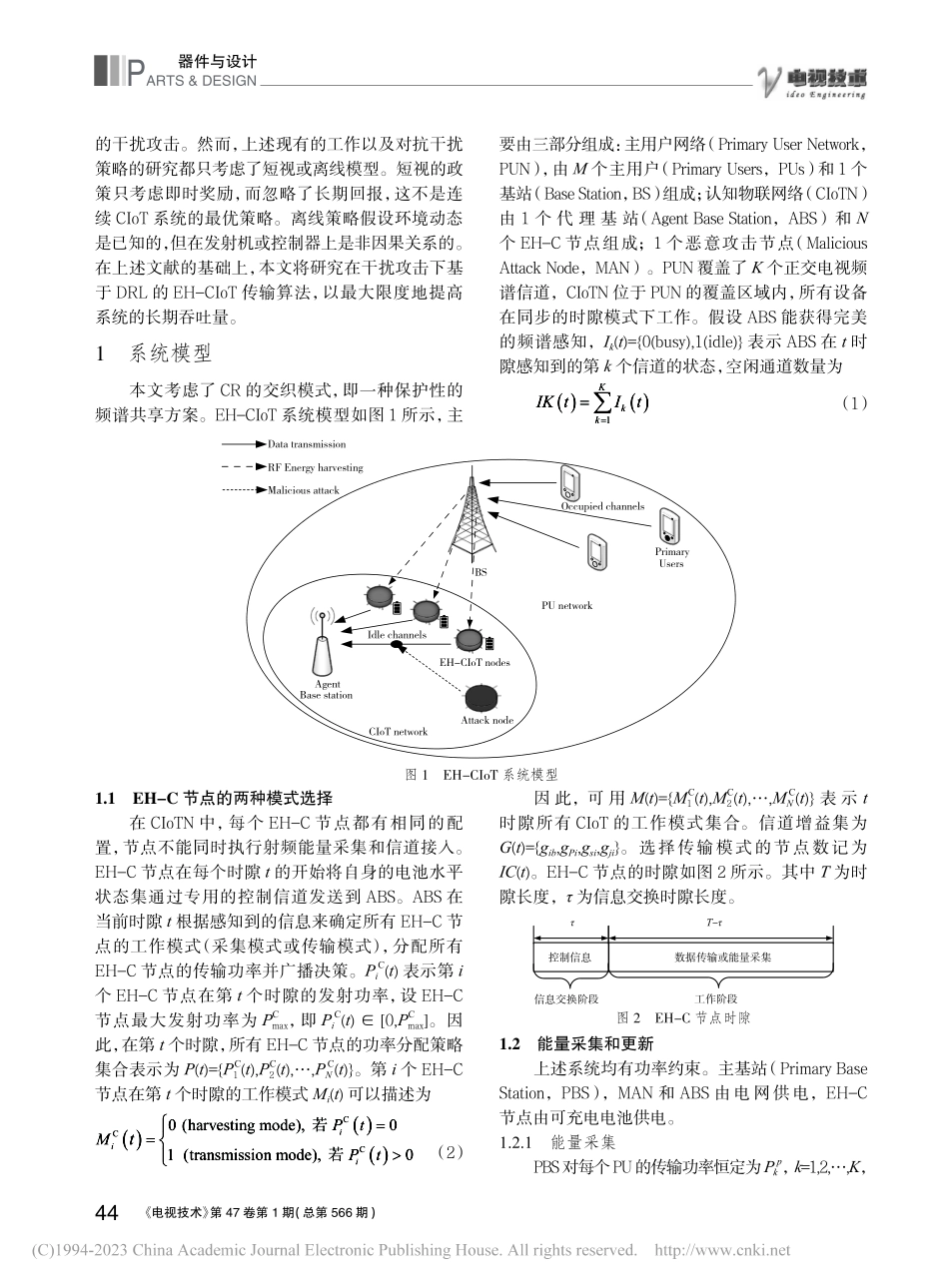

《电视技术》第47卷第1期(总第566期)43PARTS&DESIGN器件与设计文献引用格式:鲍家旺,丘航丁,徐浩东,等.基于DRL的抗干扰电视频谱资源分配算法[J].电视技术,2023,47(1):43-47.BAOJW,QIUHD,XUHD,etal.DRLbasedanti-jammingalgorithmforTVspectrumresourceallocation[J].VideoEngineering,2023,47(1):43-47.中图分类号:TP311.1文献标识码:ADOI:10.16280/j.videoe.2023.01.009基于DRL的抗干扰电视频谱资源分配算法鲍家旺,丘航丁,徐浩东,马驰(福州大学电气工程与自动化学院,福建福州350108)摘要:将认知无线电与能量采集相结合,可以提高电视系统的频谱效率和能量效率。然而,由于无线信道的开放特性,频谱很容易受到恶意用户的干扰攻击,从而导致吞吐量下降。对此,将抗干扰频谱分配问题表述为没有任何先验知识的马尔可夫决策过程,然后提出一种基于深度确定性策略梯度(DeepDeterministicPolicyGradient,DDPG)的资源分配算法。在多种干扰环境下的仿真实验结果表明,该算法能够有效地减少恶意干扰带来的不利影响。关键词:能量采集;认知无线电;深度强化学习;干扰攻击DRLBasedAnti-JammingAlgorithmforTVSpectrumResourceAllocationBAOJiawang,QIUHangding,XUHaodong,MAChi(InstituteofElectricalandAutomationEngineering,FuzhouUniversity,Fuzhou350108,China)Abstract:CombiningcognitiveradiowithenergyacquisitioncanimprovethespectrumefficiencyandenergyefficiencyofTVsystem.However,duetotheopennatureofthewirelesschannel,thespectrumisvulnerabletointerferenceattacksbymalicioususers,resultinginthroughputdegradation.Inthispaper,wefirstdescribetheanti-jammingspectrumallocationproblemasaMarkovdecisionprocesswithoutanypriorknowledge.ThenaresourceallocationalgorithmbasedonDeepDeterministicPolicyGradient(DDPG)isproposed.Theresultsshowthatthealgorithmcaneffectivelyreducetheadverseeffectsofmaliciousjammersthroughsimulationinavarietyofjammingenvironments.Keywords:energyharvesting;cognitiveradio;deepreinforcementlearning;jammingattacks0引言快速发展的物联网会产生巨量的数据,这增加了对频谱资源的需求,导致频谱资源稀缺的问题[1]。认知无线电(CognitiveRadio,CR)是解决这一问题的有效工具。电视的空白频段是第一个被考虑的频谱共享案例。大多数物联网设备通过无线通...