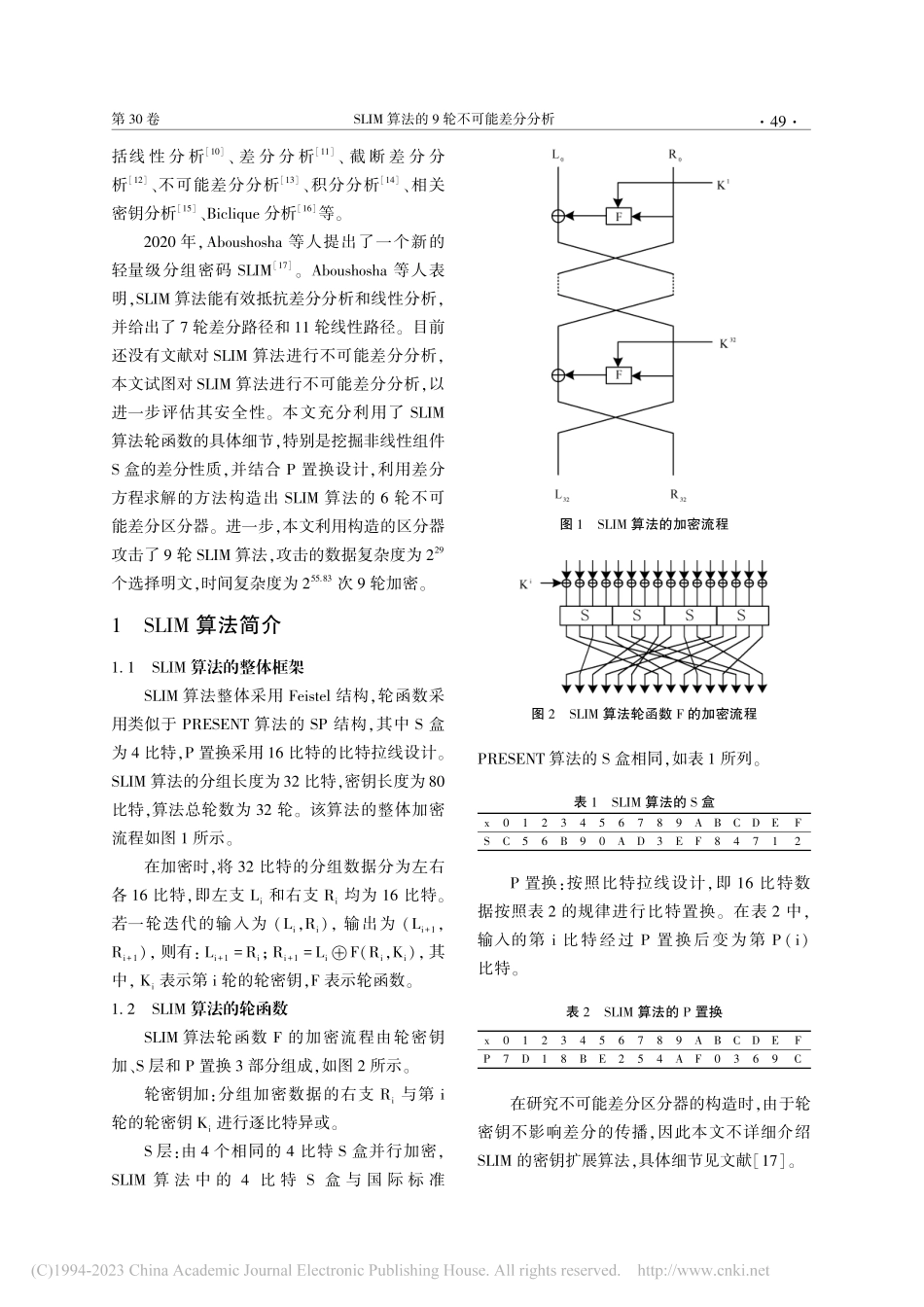

第30卷第4期北京电子科技学院学报2022年12月Vol.30No.4JournalofBeijingElectronicScienceandTechnologyInstituteDec.2022SLIM算法的9轮不可能差分分析郑会超魏锦鹏北京电子科技学院,北京市100070摘要:近年来,随着射频识别(RFID)技术和无线传感器网络(WSN)的迅速发展,低功耗设备在生活中有了广泛的应用。轻量级分组密码具有效率高、功耗低、资源需求少等优点,便于在硬件和软件上实现。因此,它可以为物联网和资源受限环境提供安全保障。SLIM算法是Aboushosha等人在2020年提出的一种新的轻量级分组密码。本文采用不可能差分攻击对SLIM算法的安全性进行分析。首先,根据SLIM算法的结构特征,构造一条6轮不可能差分路径。然后,在不可能差分路径的基础上添加1轮前置路径和2轮后置路径,对9轮SLIM算法进行不可能差分攻击。研究结果表明:攻击9轮SLIM算法所需的数据复杂度约为229选择明文数据量,所需的时间复杂度约为255.83次9轮SLIM加密。关键词:SLIM;不可能差分;区分器中图分类号:TP309文献标识码:A文章编号:1672-464X(2022)4-48-53∗作者简介:郑会超(1995-),男,硕士研究生,研究方向:分组密码的不可能差分分析。E-mail:3499394988@qq.com魏锦鹏(1995-),男,硕士研究生,研究方向:分组密码的安全性研究。引言分组密码是最成熟的密码分支之一,具有速度快、易于标准化和便于软硬件实现等特点,是一种非常重要的加密方案。分组密码作为信息与网络安全中实现数据加密、消息鉴别及密钥管理的核心密码算法,在计算机通信和信息系统安全领域有着广泛的应用。近年来,随着物联网的发展,无线传感器网络(WSN)和无线射频技术(RFID)的应用越来越广泛,它们具有硬件制造、维护成本低,网络健壮性、自组织性强,适用性广泛的特点,已成为物联网应用的关键组成部分。WSN和RFID基于无线网络传输信息,攻击者更加容易获得、干扰甚至破坏信息传输。由于物联网上使用的微型计算设备计算能力有限,人们开始越来越关注轻量级分组密码算法的研究来保证信息的安全[1]。轻量级分组密码算法作为一种特殊的分组密码算法,它们在硬件实现、加密速度、运行功耗等方面与AES等传统分密码相比有明显的优势,更适合物联网微型计算设备使用。在这种情况下,大量轻量级分组密码算法被研究出来,其中比较典型的有Lblock[2],LED[3],PRESENT[4],SIMON[5],Midori[6],SKINNY[7],HIGHT[8],SIMECK[9]等。一个密码算法能够被广泛应用不仅应具有较高的实现效率,更重要的是保证算法的安全性。然而,密码设计者在设计密码算...